Ende-zu-Ende-Verschlüsselung:Die Verschlüsselung von Nachrichten von Anfang bis Ende

Zu Beginn des Internets, erfolgte eine Kommunikation zwischen den Endgeräten ohne weitere Sicherheitsmaßnahmen. Die Datenaustausch wurde im Klartext versendet. Dadurch konnten die Daten leicht abgefangen und ganz einfach mitgelesen werden. Mittlerweile erfolgt der Datenaustausch in der Regel in verschlüsselter Form.

Nähere Informationen zu diesem Thema erläutern wir dir in unserem Lexikon-Artikel.

Was versteht man unter einer Ende-zu-Ende-Verschlüsselung?

Was versteht man unter einer Ende-zu-Ende-Verschlüsselung?

Unter der Bezeichnung E2EE (end-to-end encryption) auf deutsch die Ende-zu-Ende-Verschlüsselung, wird die die Verschlüsselung von Nachrichten verstanden. Dabei verschlüsselt der Sender seine zu übertragenden Daten und erst bei der Übermittlung an den Empfänger werden diese Informationen wieder entschlüsselt.

Dabei sind während der gesamten Übertragung die Daten nur in verschlüsselter Form vorhanden. Wichtig ist daher, dass der Schlüssel zum entschlüsseln der Nachricht ausschließlich dem Sender und Empfänger vorliegen. Dies sorgt dafür, dass keine Dritten wie mögliche Hacker auf die übertragenen Daten zugreifen.

Wie funktioniert die Ende-zu-Ende-Verschlüsselung?

Zur Verschlüsselung kommen bei der End-to-End-Encryption verschiedene kryptographische Verfahren zum Einsatz. In der Regel werden hierfür die symmetrische oder die asymmetrische Verschlüsselung mit öffentlichen und privaten Schlüsseln genutzt.

Symmetrische Verschlüsselung

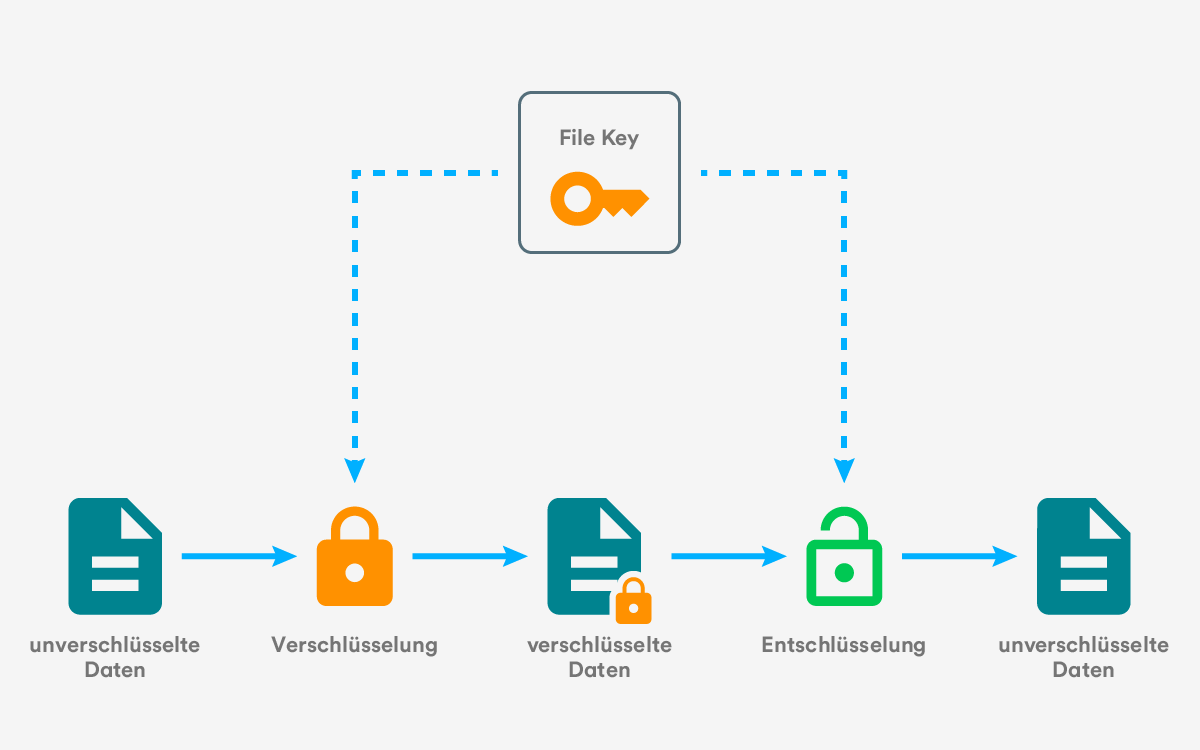

Bei der symmetrischen Verschlüsselung oder Secret-Key-Verfahren findet die Ver- und Entschlüsselung mit einem einzigen privaten Schlüssel statt. Dieser wird nur zwischen dem Sender und dem Empfänger ausgetauscht.

Der große Vorteil dieser Verfahren liegt darin, dass sie nur geringe Hardwareanforderungen und einen geringen Energieverbrauch aufweisen und zudem einfach zu implementieren sind.

Diese Verfahren bieten somit ein einfaches Schlüsselmanagement und ermöglichen hohe Geschwindigkeiten für die Ver- und Entschlüsselung.

Die grundlegende Problematik hierbei besteht durch das sogenannte Schlüsselproblem. Für die Informationsübermittlung verfügen Sender und Empfänger nur über genau einen gemeinsamen Schlüssel. Die Übermittlung des Schlüssels kann durch einen persönlichen oder telefonischen Austausch erfolgen. Dabei ist zu beachten, dass der Schlüssel nicht in unbefugte Hände gelangen darf. Jedoch ist dies nur bei einer geringen Anzahl von Kommunikationspartner denkbar. Bei einer höheren Anzahl wird dies schnell unübersichtlich und der direkte Austausch ist dann nur sehr schwer umsetzbar. Um das Problem zu beheben könnte ein Authentifizierungsserver eingesetzt werden. Alternativ bietet sich aber auch die Nutzung der asymmetrische Verschlüsselung (als Hybridverfahren) an.

Asymmetrische Verschlüsselung

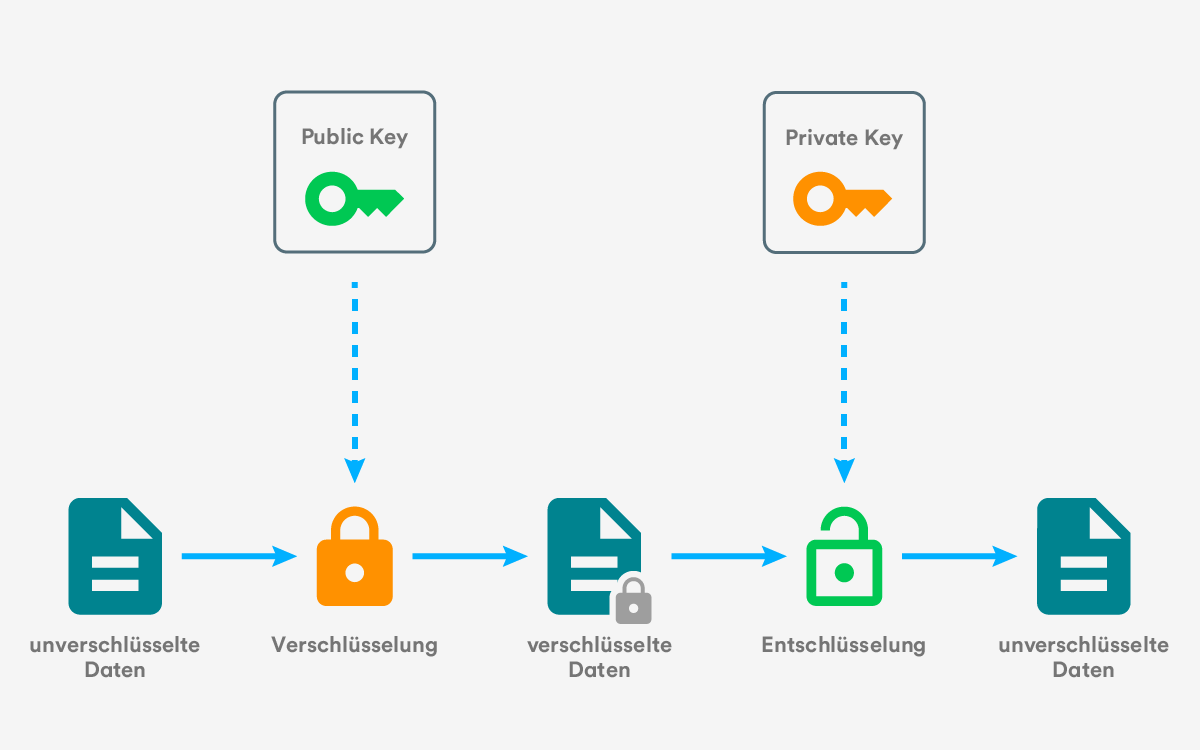

Die asymmetrische Verschlüsselung oder Public-Key-Verfahren nutzt im Gegensatz zu dem Secret-Key-Verfahren nicht nur einen einzigen Schlüssel, es wird ein Schlüsselpaar verwendet. Das Schlüsselpaar besteht aus einem öffentlichen (Public Key) und einem privaten (Private Key) Schlüssel. Dabei können die übertragenen Informationen nur mit einem öffentlichen Schlüssel verschlüsselt und nur mit einem privaten Schlüssel entschlüsselt werden.

Das Verfahren startet mit der Veröffentlichung des Public Key, dies findet beispielsweise über einen Server oder per E-Mail statt. Dieser Schlüssel ist nicht geheim und muss daher auch nicht über einen sicher Weg übermittelt werden.Der Sender benötigt nun den öffentlichen Schlüssel um seine Nachricht zu verschlüsseln, diese Informationen können danach nicht mehr mit dem öffentlichen Schlüssel entschlüsselt werden (Einwegfunktion). Lediglich der richtige Empfänger kann mit seinem Private Key die Nachricht entschlüsseln. Daher ist die Geheimhaltung des privaten Schlüssels von äußerster Bedeutsamkeit. Denn kommt der private Schlüssel in die Hände einer fremde Person, können alle Information entschlüsselt werden. Dieses Verfahren bietet allerdings eine recht hohe Sicherheit. Es werden weniger Schlüssel als bei dem symmetrischen Verfahren benötigt, der zu einem geringen Aufwand bei der Geheimhaltung beiträgt. Zudem ist der öffentliche Schlüssel von jedem leicht zugänglich, so dass es nicht zu einem Schlüsselverteilungsproblem kommt.

Obwohl die Verteilung des öffentlichen Schlüssels Vorteile bietet, ist sie auch ein Knackpunkt bei der asymmetrischen Verschlüsselung. Es kann möglich sein, dass ein anderer öffentlicher Schlüssel unter falschen Namen verbreitet wurde und der Empfänger auf den falschen Key zugreift. Weiterhin benötigen asymmetrische Verfahren eine große Schlüssellänge und sind wesentlich langsamer als symmetrische.

Letztendlich nutzen aber viele E2E-Verschlüsselungstechniken ein asymmetrisches Verschlüsselungsverfahren. Beispiele dafür sind: OpenPGP (Pretty Good Privacy), S/MIME (Secure /Multipurpose Internet Mail Extensions), SSH (Secure Shell), TLS (Transport Layer Security) oder auch HTTPS (Hypertext Transfer Protocol Secure).

Der Unterschied zur Punkt-zu-Punkt-Verschlüsselung

Für die Punkt-zu-Punkt-Verschlüsselung auch Point-to-Point Encryption (P2PE) werden die Daten nur auf einzelnen Abschnitten der kompletten Übertragungsstrecke verschlüsselt. Zwischen den einzelnen Teilabschnitten werden also Information immer wieder entschlüsselt. Sie sind zu diesem Zeitpunkt dann im Klartext verfügbar. Somit können Unbefugte diese Daten einsehen.

Großes Defizit der P2PE gegenüber der E2EE ist, dass der Informationsaustausch nicht durchgehend verschlüsselt erfolgt, somit kann nicht vor Mithören auf dem Übertragungsweg geschützt werden.

Vorteile der Ende-zu-Ende-Verschlüsselung

Der größte Vorteil der Ende-zu-Ende-Verschlüsselung liegt darin, dass alle Daten zwischen Sender und Empfänger verschlüsselt und geschützt übermittelt werden können. Die Vertraulichkeit der Kommunikation kann gewährleistet werden. Dies wirkt sich positiv auf den Datenschutz und die Datensicherheit aus.

Zudem ist bei diesem Verfahren von Vorteil, dass permanent verschlüsselte Nachrichten ausschließlich vom Empfänger entschlüsselt und gelesen werden können. Dies bedeutet, dass Nachricht auch vor Veränderung oder Verfälschung geschützt sind.

Mittlerweile verwenden viele Verschlüsselungsverfahren eine “Vernichtungsfunktion”. Kommt es zu einem Angriff auf den Geheimtext, wird die Funktion direkt aktiviert. Somit wird der Inhalt der Nachricht unbrauchbar gemacht und vor Datenmissbrauch geschützt.

Nachteile der Ende-zu-Ende-Verschlüsselung

Die Verwendung der Ende-zu-Ende-Verschlüsselung ermöglicht zwar, die Inhalte einer Nachricht als geheimen Text zu versenden. Die Tatsache, dass ein Informationsaustausch an einen bestimmten Empfänger stattgefunden hat kann aber nicht verborgen werden. Die Nachricht ist nicht lesbar jedoch registriert der Server, dass zwei bestimmte Personen, an einem bestimmten Tag und zu einer bestimmten Zeit Daten eine datenübermittlung erfolgte.

Der Schutz der Ende-zu-Ende-Verschlüsselung allein reicht nicht aus. Damit bei diesem Verfahrer überhaupt eine sichere Datenübertragung gewährleistet werden kann, ist der Schutz der Geräte und der Apps zwingend notwendig. Sollte es Dritten Person gelingen Zugriff auf ein fremdes Gerät zu erhalten, dann sind für die unbefugte Person alle Nachrichten im Klartext ersichtlich. Ein Missbrauch der Daten kann nicht mehr verhindert werden.

Zudem kann nicht sichergestellt werden, dass unbefugte Dritte Zugang zu den Informationen auf den Geräten des Empfängers haben. Auch wenn die Geräte des Senders gut geschützt sind. Die Ende-zu-Ende-Verschlüsselung hat darauf keinen Einfluss.

Die unterschiedlichen Anwendungsgebiete

Grundsätzlich findet Ende-zu-Ende-Verschlüsselung in unterschiedlichen Bereichen der Internetkommunikation Anwendung. Einen spezifischen Anwendungsbereich kann man diesem Verfahren nicht zu ordnen. Der Einsatz kann überall dort erfolgen, wo Nachrichten verschlüsselt werden sollen, um einen sicheren Übertragungsweg zu durchlaufen. Häufig erfolgt der Einsatz für den Nachrichtenaustausch wie zum Beispiel über WhatsApp, Apple iMessage, Telegram oder Threema. Auch für den Versand von Dateien oder bei der Durchführung von Backups wird die E2E-Verschlüsselung angewendet.

Eine geläufige Vorgehensweise zur end-to-end encryption im Mail-Verkehr sind OpenPGP und S/MIME. Für den verschlüsselten Austausch von E-Mails müssen allerdings die E-Mail-Clients die genutzte Verschlüsselungsmethode unterstützen.

Bei einem Austausch der Informationen von Webseiten zwischen einem Webserver und einem Webbrowser, erfolgt durch HTTPS (Hypertext Transfer Protocol Secure) eine E2E verschlüsselte Verbindung. Die Verschlüsselung erfolgt in Form von SSL/TLS (Secure Sockets Layer/Transport Layer Security). Diese dienen damit als Schnittstelle zwischen HTTP und dem Transportprotokoll TCP.

Wieviel Sicherheit bietet E2EE?

Bei den Verschlüsselungstechniken besteht die Mindestanforderung darin, dass ohne den Private Key keine Entschlüsselung der Nachricht erfolgen kann. Die Ende-zu-Ende-Verschlüsselung bietet somit eine gute Möglichkeit den Inhalt von Nachrichten, Metadaten, etc. verschlüsselt und sicher zu übertragen.

Jedoch kann damit nicht immer gewährleistet werden, dass Angreifer an Informationen über Teile der Nachricht aus dem Geheimtext gelangen.

Zudem entstehen immer häufiger Sicherheitslücken, diese können sich Hacker zu eigen machen, um an verschlüsselte Daten zu gelangen. Das Risiko von unerlaubten Zugriffen kann durch regelmäßige Updates der Betriebssysteme und allen installierten Apps minimiert werden.

Hinweis: Selbst mit der besten Verschlüsselungstechnik erhält man keinen positiven Effekt, wenn die Geräte selbst nicht geschützt sind. Nur mit gut geschützten Endgeräten sind Nachrichten wirklich diebstahlsicher.