DE102006045224A1 - Front page inconsistent with disclosure, abstract based on front page. Patent Office notified - User data transfer integrity connection authentication and checking method, involves authenticating and checking between two or more patterns - Google Patents

Front page inconsistent with disclosure, abstract based on front page. Patent Office notified - User data transfer integrity connection authentication and checking method, involves authenticating and checking between two or more patterns Download PDFInfo

- Publication number

- DE102006045224A1 DE102006045224A1 DE200610045224 DE102006045224A DE102006045224A1 DE 102006045224 A1 DE102006045224 A1 DE 102006045224A1 DE 200610045224 DE200610045224 DE 200610045224 DE 102006045224 A DE102006045224 A DE 102006045224A DE 102006045224 A1 DE102006045224 A1 DE 102006045224A1

- Authority

- DE

- Germany

- Prior art keywords

- authentication

- prime

- checking

- numbers

- additive

- Prior art date

- Legal status (The legal status is an assumption and is not a legal conclusion. Google has not performed a legal analysis and makes no representation as to the accuracy of the status listed.)

- Ceased

Links

Classifications

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L9/00—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols

- H04L9/32—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols including means for verifying the identity or authority of a user of the system or for message authentication, e.g. authorization, entity authentication, data integrity or data verification, non-repudiation, key authentication or verification of credentials

Abstract

Description

Das nachfolgend beschriebene Verfahren beschreibt die Authentisierung und Authentifizierung zwischen zwei oder mehreren Partnern, zwischen einer oder mehreren Hierarchien und damit abgestuften Rechten.The The method described below describes the authentication and authentication between two or more partners, between one or more hierarchies and thus graded rights.

Auf eine einfache Weise wird dokumentiert, dass die für die Authentisierung und Authentifizierung genutzten Verfahren ebenso für eine Contentverschlüsselung genutzt werden, die mit gängigen statistischen Methoden oder anderen Dechiffrierverfahren nicht zu entschlüsseln sind, und zugleich die Verknüpfung erkannter und grundlegend neuer Zerlegungsmechanismen der Primzahlwelten nutzt.On a simple way is documented that for authentication and authentication methods also for content encryption be used with common statistical methods or other deciphering methods decipher are, and at the same time the link recognized and fundamentally new decomposition mechanisms of the prime worlds uses.

Der in der Content-Security vorgehaltene Dechiffrierraum an statischen Tabellen zuvor generierter gesetzmäßig gebildeter Zerlegung hat den Charakter eines komplexen Buchschlüssels und setzt die Kenntnis beider kommunizierender Partner voraus.Of the in the content security kept decryption space at static Has tables of previously generated lawfully decomposition the character of a complex book key and sets the knowledge of both communicating partner ahead.

Das Implementierungsverfahren in der Hardware-ImplementierungThe implementation process in the hardware implementation

Das Verfahren nutzt bislang nicht bekannte Kryptomethoden, die sich aus der Zerlegung beliebig großer Zahlenräume von Primzahlen bzw. nicht primen Zahlen ergeben.The Method uses previously unknown crypto methods, which from the decomposition arbitrarily large number rooms of prime numbers or not prime numbers.

Beschreibung

Quelle

(A) und Senke (B) werden durch einen Kommunikationsbereich von einander

abgetrennt.description

Source (A) and sink (B) are separated by a communication area.

Quelle-Komponenten werden mit arabischen Zahlen dargestellt, Senke-Komponenten werden mit unterstrichenen arabischen Zahlen abgebildet.Source Components are represented with Arabic numbers, sink components Shown with underlined Arabic numbers.

Die

Hauptprogrammeinheit = CPU (

Ein

programmierbarer Baustein (

In

dieser Figur (

Die Vielzahl von Anwendungsmöglichkeiten, insbesondere die Anwendung im Rahmen mobiler Kommunikationseinrichtungen, lässt sich daraus paradigmatisch ableiten.The Variety of applications, in particular the use of mobile communications equipment, let yourself derived from it paradigmatically.

(A) und (B) stellen zwei Computersysteme dar, die über das öffentliche Netz miteinander kommunizieren. (B) empfängt die Anfrage von (A) und antwortet mit einem „alive". Dadurch weiß (A), dass die Kommunikationsstrecke über ICMP und später über TCP aufbaubar ist.(A) and (B) represent two computer systems interconnected via the public network communicate. (B) receives the request from (A) and responds with an "alive." Thus, (A) knows that the communication link is via ICMP and later over TCP is buildable.

Prozess (a) führt nach Feststellung, dass (B) mittels ICMP erreichbar ist, dazu, dass Prozess (b) bei der Senke – einem beliebigen Client, der sich gegenüber der Quelle (A) authentisieren muss, aufgerufen wird. Dieser Prozess (b) löst die Rücksendung einer Identifizierungszahl an (A) aus.process (a) leads after finding that (B) is achievable by means of ICMP, that Process (b) at the sink - a any client that authenticate to the source (A) must, is called. This process (b) triggers the return of an identification number on (A) off.

Der Initialprozess wird per Hand oder automatisch von (A) ausgelöst. Dabei sendet (A) an die zu authentifizierende Stelle (B) eine Ziffernkombination. Diese Ziffernkombination wurde für den Hauptprozess (d) (SynD) ermittelt und in einem Zentralspeicher gesichert abgelegt. Die Senke (C), in der diese Zahl/Zahlen nicht gespeichert ist/sind, wird durch die/diese Zahl/Zahlen nicht angesprochen (aktiviert). Diese Zahlen und weitere Zahlen, die in der Senke gespeichert sind, können z.B. über ICMP-Tunnel gesichert übertragen werden. Durch den Algorithmus SynD werden zwei Zahlen generiert, die gültig sind und nach der Goldbachschen oder Anti-Goldbachschen Zerlegung gebildet wurden. [MNda-Cwienk2006]Of the Initial process is triggered by hand or automatically by (A). there sends (A) to the point to be authenticated (B) a combination of numbers. This number combination was for the main process (d) (SynD) determined and in a central memory stored safely. The sink (C) in which this number / numbers are not saved is / are not addressed by this / these numbers / numbers (activated). These numbers and other numbers stored in the sink, can e.g. above Secure transmission of the ICMP tunnel become. The SynD algorithm generates two numbers, the valid and after Goldbach's or Anti-Goldbach's decomposition were formed. [MNDA-Cwienk2006]

Die

als Zahlenwerte Z1 ... Zn implementierten

Zahlen sind Ausgangspunkt für

das Prinzip der synchron rollierenden Verschlüsselung (siehe dazu

Diese Zahlen werden von (B) an (A) und vice versa gesendet. Die Bildung dieser Zahl geschieht im Mikrosekunden-Bereich und hat keinen Einfluss auf die Performance eines Gesamtsystems. Nachdem (A) diese Zahl von (B) erhalten hat, gilt (B) als authentisiert und vice versa. Zur anschließenden Übertragung eines Nutzdaten-Blocks wird eine mit der Authentisierung gekoppelte Zahl (x) vorgeschaltet, der nach Ende des Datenblocks (DBL) eine gekoppelte Zahl (y) folgt.These Numbers are sent from (B) to (A) and vice versa. The education this number happens in the microsecond range and has no effect on the performance of an overall system. After (A) this number from (B), (B) is considered authenticated and vice versa. For subsequent transfer of a payload data block is coupled to the authentication Number (x) upstream, which after the end of the data block (DBL) a Coupled number (y) follows.

Dieses Prozedere kann beliebig oft (nutzerabhängig) fortgesetzt werden (siehe das Beispiel im NDA-Teil).This Procedure can be continued as often as you like (user-dependent) (see the example in the NDA part).

Nach demselben Prinzip können (geeignete) Nutzdaten-Übertragungen von einzelnen Senken (sogar zeitgleich) an die Quelle erfolgen.To same principle (suitable) user data transmissions from individual sinks (even at the same time) to the source.

Die

für

Die Genese dieser Zahlen Z1 ... Zn obliegt dem Lizenznehmer, dem eine Menge dieser Zahlen n-Tupels zur Verfügung gestellt wird.The genesis of these numbers Z 1 ... Z n is incumbent on the licensee, to whom a lot of these numbers of n-tuples are made available.

Hinsichtlich des Algorithmus wird auf die Monographien (unter NDA stehend) hingewiesen. [MNda-Cwienk2006]Regarding the algorithm is referred to the monographs (under NDA standing). [MNDA-Cwienk2006]

Prinzip der synchron rollierenden VeschlüsselungPrinciple of Synchronous Scrolling Encryption

Die unter (3) gespeicherte Primzahl/nicht prime Zahl wird an (4) gesandt und akzeptiert oder verworfen. Die Quelle transportiert daraufhin die zyklisch nachfolgende Primzahl/nicht prime Zahl an die Senke. Dort wird die zyklisch folgende Primzahl/nicht prime Zahl Z3 aufgerufen und darauf wird die Nutzinformation an die Senke übertragen. Der Nutzinformation wird eine „gekoppelte" Zahl GZW 1 (x1) vorangestellt und das Ende dieser Nutzinformation wird durch die gekoppelte Zahl GZW 2 (y2) vermerkt. Die Senke quittiert den Empfang dieses Nutzteilblocks mit Sendung der zyklisch nachfolgenden Primzahl/nicht prime Zahl Z4 an die Quelle, woraufhin die Quelle die nachfolgende Zahl (prime oder nicht prime Zahl) Z5 generiert und an die Senke damit verbunden den zweiten Nutzteilblock sendet. Der Empfang dieses Blocks wird durch Sendung der Zahl Z6 bestätigt. Dieser Zyklus kann in nachfolgenden Schritten analog fortgesetzt werden, sofern der Nutzer eine derart hochgradige Verschlüsselung als notwendig fordert.The prime / non-prime number stored at (3) is sent to (4) and accepted or discarded. The source then transports the cyclically succeeding prime / non prime number to the sink. There, the cyclically following prime number / non-prime number Z 3 is called and then the payload is transmitted to the sink. The payload is preceded by 1 (x1) is a "coupled" number TMI and the end of the payload is indicated by the coupled number GZW 2 (y2). The sink acknowledges the receipt of this Nutzteilblocks with transmission of the cyclically succeeding prime / non-prime number Z 4 to the source, whereupon the source generates the following number (prime or non-prime number) Z 5 and sends it to the sink associated with the second payload block The reception of this block is confirmed by sending the number Z 6. This cycle can be done in subsequent steps be continued analogously, if the user calls such a high-grade encryption as necessary.

PrinzipzusammenfassungPrinciple Summary

- (1) A sendet ICMP und Z1 als Pattern an B.(1) A sends ICMP and Z 1 as a pattern to B.

- (2) B empfängt Z1 und rolliert sofort durch die mittels ICMP an A gesendete Zahl Z2.(2) B receives Z 1 and immediately rolls through the number Z 2 sent to A via ICMP.

- (3) A empfängt Z2, rolliert auf Z3 und sendet Nutzdaten über TOP, die Nutzdaten werden in Blöcke fragmentiert und markiert.(3) A receives Z 2 , rolls on Z 3 and sends user data via TOP, the user data is fragmented and marked in blocks.

- (4) B empfängt Nutzdaten Block 1 bis zur Markierung. Nach Erhalt der Markierung wird auf Z4 rolliert und das Authentisierungsprozedere neu angestoßen.(4) B receives payload data block 1 up to the mark. After receiving the marking, the system rolls to Z 4 and restarts the authentication procedure.

Stand der TechnikState of the art

Die gängigen Verschlüsselungsverfahren stützen sich im wesentlichen auf den kleinen Fermatschen Satz und die Primzahlfaktorzerlegung, die mit RSA initiiert worden war. Versatz, Ersatz, Buchschlüssel und andere gängige Methoden zur Umwandlung von Klartextverfahren in Chiffre haben stets dort die Grenze, wo Übertragungsverfahren ohne Authentisierung und Blocktextverschlüsselung erfolgen.The common encryption method support essentially based on the small Fermat's theorem and the prime factorization, which had been initiated with RSA. Offset, replacement, book key and other common ones Methods for converting plain text in cipher always have there the border, where transmission method without authentication and block text encryption.

In Tabelle 1 werden die letzten Patente, die beim DPMA angemeldet wurden, angeführt. Im Schwerpunkt modifizieren diese Patente die bereits gängigen Schlüsselalgorithmen und -verfahren. Tabelle 1: Die letzten 10 Patentanmeldungen auf dem Gebiet der Datenverschlüsselung (Stand: 13.09.2006) Table 1 lists the most recent patents registered with the DPMA. In focus, these patents modify the already common key algorithms and methods. Table 1: The last 10 patent applications in the field of data encryption (as of 13.09.2006)

Die Authentifizierung bezeichnet den Vorgang der Überprüfung der Identität eines Gegenübers, z.B. einer Person, eines Computerprogramms oder einer Organisationseinheit (z.B. Firma).The Authentication is the process of verifying the identity of a person Counterpart, e.g. a person, a computer program or an organizational unit (e.g., company).

Die Authentisierung definiert den Vorgang des Nachweises der eigenen Identität.The Authentication defines the process of proof of one's own Identity.

Für beide Verfahren gibt es bereits unterschiedliche technische Ausprägungen. Diese Verfahren dominieren das Kreditkartenwesen genauso wie die Herstellung einer gesicherten Verbindung über das Internet (VPN). Zur Integritätssicherung können unterschiedliche Schlüsselverfahren zum Tragen kommen, die sowohl gleiche Schlüssel zum Ver- und Entschlüsseln benutzen (symmetrisch) als auch Verfahren, die unterschiedliche Schlüssel zum Ent- und Verschlüsseln benutzen (asymmetrische Schlüssel).For both methods, there are already different technical characteristics. These procedures do Minimize the credit card system as well as the creation of a secure connection over the Internet (VPN). Integrity assurance can be achieved by using different key methods that use the same keys for encryption and decryption (symmetric) as well as methods that use different keys for decryption and encryption (asymmetric keys).

Den

Verfahren ist das folgende Problem immanent:

Beide miteinander

kommunizierende Stellen müssen über Schlüssel verfügen. Die

Art der Schlüsselverteilung ist

ein kritischer Ansatzpunkt zu deren Offenlegung.

Wird ein öffentlicher

Schlüssel

genutzt, bleibt die Problematik der Generierung der zugehörigen asymmetrischen

Schlüssel

zur Öffnung

des kryptierten Textes.The method has the following problem inherent:

Both communicating bodies must have keys. The nature of key distribution is a critical starting point for disclosure.

If a public key is used, the problem of generating the associated asymmetric keys remains for the opening of the crypted text.

Der gängige Schlüsselalgorythmus RSA beruht auf dem kleinen Fermatschen Theorem (Uhrenrechner mit mod p, wobei p eine Primzahl/nicht prime Zahl ist. Man erhält für jede Zahl, die man p-fach mit sich selbst multipliziert, die Ausgangszahl). Dieses System wurde durch Rivest, Schamir und Adleman weiter entwickelt. Kryptographiesysteme mit öffentlichem Schlüssel (also asymmetrische Systeme) haben Bekannterweise Schwierigkeiten, einen Vorgang mit einer Bit-Zahl auszuführen, die größer als 512 Bit ist. Aufgrund dieser Tatsache wurde zusätzlich eine „wiederholende Kundenstruktur" eingeführt. Unabhängig davon entsteht seit einiger Zeit als scharfer Mitbewerb zum RSA-Schlüssel ein Verfahren, das insbesondere vor dem Hintergrund der Mobile IP Ideen verwertet, wo elliptische Kurven, die durch Gleichung identifiziert werden und auf diese Weise sich dem letzten fermatschen Theorem annähern.Of the common Schlüsselalgorythmus RSA is based on the small Fermat theorem (watch calculator with mod p, where p is a prime / non-prime number. You get for each number, which is multiplied p times with itself, the starting number). This system was further developed by Rivest, Schamir and Adleman. Cryptographic systems with public key known as asymmetric systems, have difficulties perform an operation with a bit count greater than 512 bits is. Due to this fact, in addition a "repeating Customer structure " has been emerging as a keen competition for the RSA key for some time Procedure, especially against the background of Mobile IP ideas utilized where elliptic curves identified by equation and thus become the last Fermatian theorem approach.

Mit den Übertragungsprotokollen TCP/IP und der zunehmenden Bedeutung von IPsec des heutigen Internets wurden Standards geschaffen, die die Implementierung von Quelle-Senke-Zuordnungen und Authentisierungsverfahren einerseits ermöglicht, andererseits containerisierte Aufnahmekapazitäten für unterschiedliche Schlüsselverfahren gewährleistet.With the transmission protocols TCP / IP and the increasing importance of IPsec of today's Internet Standards were set up to implement source-sink mappings On the one hand enables and authentication method on the other hand containerized recording capacity for different key processes guaranteed.

Eine weitere Perspektive bietet das neue Internetprotokoll IP next Generation (IPnG/IPv6). Für die bereits beschriebenen Verfahren wird die Erweiterung der Adressierungsräume und damit einhergehend die Erweiterung des Overheads zur Aufnahme komplexer Schlüsselalgorythmen, seien diese symmetrischer oder asymmetrischer Natur, ermöglicht.A Another perspective is offered by the new Internet Protocol IP Next Generation (IPnG / IPv6). For The methods already described will extend the addressing spaces and along with the expansion of the overhead to accommodate more complex Schlüsselalgorythmen, be this symmetrical or asymmetrical nature, allows.

Das bekannte RADIUS-Protokoll zur Authentisierung und Authentizifierung, im Langtitel heißt es auch Remote Authentication Dial in User Service, ist ein Protokoll nach einem Industriestandard, das im RFC2865 und RFC2866 beschrieben ist. Ein RADIUS-Client, normalerweise ein Default-Client oder VPN-Server oder drahtloser Zugriffspunkt, sendet an Benutzer Anmeldeinformationen und Verbindungsparameter in Form einer RADIUS-Meldung an den RADIUS-Server. Der RADIUS-Server authentifiziert und autorisiert die Anfrage des RADIUS-Clients und sendet die RADIUS-Antwortmeldung zurück. RADIUS-Clients senden außerdem RADIUS-Kontoführungsmeld-ungen an RADIUS-Server. Darüber hinaus unterstützen die RADIUS-Standards die Verwendung von RADIUS-Proxys. Ein RADIUS-Proxy ist der Computer, der die RADIUS-Meldungen zwischen RADIUS kompatiblen Computern sendet. Die RADIUS-Meldungen werden grundsätzlich als UDP-Meldungen (User Datagram Protocol) gesendet. Der UDP-Port 1812 wird für die Authentifizierungsmeldungen und der UDP-Port 1813 für die RADIUS-Kontoführungsmeldungen verwendet. Bei Nutzung von UDP werden Sicherheitsrisiken in Kauf genommen. UDP hat weder Sequenznummern noch eine eigene Verbindungsaufbauprozedur. Damit sind Tür und Tor geöffnet für eine verfälschte Einbringung von UDP-Paketen. Da zudem die Angabe des Sourceports optional ist, lässt sich keine verlässliche Identifizierung des Absenders anhand der IP-Adresse oder des Ports durchführen. Alle Applikationen, die UDP nutzen, müssen geeignete Authentifizierungsmechanismen selbst einbringen. Generell gilt, dass UDP eine Erweiterung des IP-Protokolls ist. Die Erweiterung besteht in der Übermittlung von Source- und Destinationport, über die eine Zuordnung zu den Prozessen geschieht. UDP-Pakete werden im Datenfeld von IP-Paketen übertragen. UDP enthält keine weiteren Maßnahmen zur Verbindungssteuerung, ist damit verbindungslos und gilt als ein ungesicherter Übertragungsdienst.The known RADIUS protocol for authentication and authentication, in the long title means It also Remote Authentication Dial in User Service, is a protocol according to an industry standard described in RFC2865 and RFC2866 is. A RADIUS client, usually a default client or VPN server or wireless access point, sends to user credentials and connection parameters in the form of a RADIUS message to the RADIUS server. The RADIUS server authenticates and authorizes the RADIUS client request and sends the RADIUS response message back. RADIUS clients also send RADIUS-Kontoführungsmeld Ungen to RADIUS servers. About that support out the RADIUS standards use RADIUS proxies. A RADIUS proxy is the computer that supports the RADIUS messages between RADIUS Sends computers. The RADIUS messages are always called UDP messages (User Datagram Protocol) sent. The UDP port 1812 is for the authentication messages and the UDP port 1813 for the RADIUS accounting messages used. When using UDP security risks are in purchase taken. UDP has neither sequence numbers nor its own connection setup procedure. That's the door and gate opened for one falsified Introduction of UDP packets. As well as the specification of the source port optional, lets no reliable ones Identify the sender based on the IP address or port carry out. All applications that use UDP must have appropriate authentication mechanisms bring in yourself. Generally speaking, UDP is an extension of the IP protocol is. The extension consists in the transmission from source and destination port, via which an assignment to the Processes happens. UDP packets are transmitted in the data field of IP packets. Contains UDP no further action for connection control, is thus connectionless and is considered an unsecured transmission service.

Vergleichende BetrachtungComparative consideration

In der Zusammenfassung werden die Internetsicherheitsprotokolle zueinander in Beziehung gesetzt.In In summary, the internet security protocols become one another related.

Hier S-HTTP, ein Protokoll, das aus der Sicht des Nutzers sehr einfach zu handhaben ist, das nur horizontal und innerhalb der Anwendungen eine Granulierbarkeit von Sicherheitsfunktionen anbietet, vertikal bei Hosts und Subnetzen ist diese Möglichkeit nicht vorhanden. Außerdem kann hier nur eine Ende-zu-Ende-Sicherheit gebildet werden. Beim S-HTTP werden vorher Sicherheitszertifikate angeboten, die vom Initiator als vertrauenswürdig eingestuft werden. Dies setzt das Prozedere des Austausches von Informationen voraus, die im ungesicherten Umfeld erfolgen. Das Verfahren ist daher kein Authentisierungsverfahren, sondern prüft lediglich die Authentizität eines Eintrages.Here S-HTTP, a protocol which from the point of view of the user is very easy to handle, which offers only horizontal and within the applications a granularity of security functions, vertically with hosts and subnets this possibility does not exist. In addition, only end-to-end security can be formed here. With S-HTTP, security certificates are offered in advance, which the initiator uses as a be trusted. This requires the procedure of exchanging information that takes place in an unsecured environment. The method is therefore not an authentication method, but merely checks the authenticity of an entry.

PGP (Pretty Good Privacy)PGP (Pretty Good Privacy)

Bei diesem Verfahren wird nicht die ganze Nachricht asymmetrisch verschlüsselt, sondern die Nachricht symmetrisch und der verwendete Schlüssel asymmetrisch (Hybride Verschlüsselung). Möglichkeit der 1:n Verschlüsselung, keine ONLINE Au thentisierung, die Kommunikationsbasis bleibt ungesichert, CONTENT-Security ist die Zielrichtung. Keine Authentisierung, wohl aber Feststellung der Authentizität und Nachricht mit dem Nachteil, dass das Einschleusen einer nicht authentisierten Stelle erfolgen kann (Nutzung RSA, DH/DSS-Algorithmen).at This method does not encrypt the whole message asymmetrically, but instead the message is symmetric and the key used is asymmetric (Hybrid encryption). possibility the 1: n encryption, no ONLINE authentication, the communication base remains unsecured, CONTENT-Security is the goal. No authentication, probably but finding the authenticity and message with the disadvantage that the entry of an unauthenticated body can (use RSA, DH / DSS algorithms).

PGP ist aus der Sicht des Nutzers einfach bis schwierig zu handhaben, je nach der entsprechenden Client-Integration. Die Anwendungstransparenz ist hier nicht erforderlich. Die Anwendungsabhängigkeiten sind sehr hoch, Signaturfunktionen sind vorhanden, die Granulierbarkeit der Sicherheitsfunktionen sind weder horizontal (gleichwertige Stationen) noch vertikal (Servertechnik, hierarchisch höher angeordnete Technik) existent. Die Administrierbarkeit ist relativ aufwändig und auch hier geht es nur um eine Ende-zu-Ende-Sicherheit.PGP is easy to difficult to handle from the user's point of view, depending on the corresponding client integration. The application transparency is not required here. The application dependencies are very high, Signature functions are available, the granularity of the safety functions are neither horizontal (equivalent stations) nor vertical (server technology, hierarchically higher arranged technique) existent. The administration is relative costly and again, it's all about end-to-end security.

S/MIME ist Mailverschlüsselung, eine Authentisierung (im Prinzip eine Weiterentwicklung von PGP). E-Mails werden überschlüsselt übertragen. Sender- und Empfängerinformationen bleiben offen. S/MIME nutzt Public Key Verfahren. Nur durch Abrufen der existenten öffentlich zusätzlich und dediziert versteckten Public Keys lässt sich eine bedingte Quelle-Senke-Identifikation realisieren.S / MIME is mail encryption, an authentication (in principle an evolution of PGP). E-mails are transmitted in encrypted form. Sender and receiver information stay open. S / MIME uses public key procedures. Only by retrieving the existing public additionally and Dedicated Hidden Public Keys allows for a conditional source-sink identification realize.

S/MIME ist für den Nutzer einfach bis schwierig zu handhaben. Die Anwendungstransparenz ist hier nicht notwendig, die Anwendungsabhängigkeit aber sehr hoch, Signaturfunktionen sind vorhanden, die Granulierbarkeit der Sicherheitsfunktionen sind weder horizontal noch vertikal möglich. Eine relativ einfache Administrierbarkeit vermittelt auch hier nur eine Ende-zu-Ende-Sicherheit.S / MIME is for the user easy to difficult to handle. The application transparency is not necessary here, but the application dependency is very high, signature functions are present, the granularity of the safety functions are neither horizontal nor vertical possible. A relatively simple administration is only mediated here an end-to-end security.

SSH gilt als sehr einfach zu handhabendes Protokoll. Eine Anwendungstransparenz ist nicht nötig, die Anwendungsabhängigkeiten sind durch Tunnelmöglichkeiten mittelhoch. Eine ganz entscheidende Sache ist, dass Signaturfunktionen nicht vorhanden sind. Die Granulierbarkeit der Sicherheitsfunktionen ist horizontal nicht vorhanden und vertikal nur sehr gering durch Tunnellinkfunktionen gegeben. Die Administrierbarkeit ist sehr einfach mit einer Initialisierung der Schlüsselverteilung und nur Ende-zu-Ende-Sicherheitsfunktionen in mehrstufigen komplexen Netzwerkstrukturen sind möglich.SSH is considered a very easy to handle protocol. An application transparency is not necessary, the application dependencies are through tunnel possibilities medium high. A very crucial thing is that signature functions are not available. The granulability of the safety functions is not present horizontally and only very slightly vertically Tunnel link functions given. The administration is very easy with key distribution initialization and only end-to-end security features in multi-level complex network structures are possible.

SSH ermöglicht den Austausch zwischen Quelle und Senke über eine weitgehend sichere authentifizierte und verschlüsselte Verbindung zwischen zwei Netzwerkrechnern. Es kann nur über TCP/IP genutzt werden. Damit ist SSH für Punkt-zu-Punkt-Verbindungen ausschließlich über das Internet interessant.SSH allows the exchange between source and sink over a largely secure authenticated and encrypted Connection between two network computers. It can only be over TCP / IP be used. SSH is for Point-to-point connections exclusively via the Internet interesting.

n:n Fähigkeit bei der Abbildung von Authentisierungen bei Nutzung von SynD.n: n ability when mapping authentications when using SynD.

Nachfolgend werden die Fähigkeiten von SynD zur Herstellung von n:n Verbindungen dargestellt und zu häufig genutzten Kryptoprogrammen abgegrenzt.following become the skills from SynD for producing n: n compounds and to often used cryptoprograms demarcated.

Das häufig genutzte Programm SSH kann keine n:n Verbindungen authentisieren und nicht so granuliert werden, dass gerade hierarchisch abgestufte Nutzungsrechte abgebildet werden können, wie es SynD ermöglicht.The often used program SSH can not authenticate n: n connections and not be granulated so that just graduated hierarchically Rights of use can be mapped, as SynD allows.

SSL ist in der Handhabung sehr einfach, die Anwendungstransparenz hoch, die Anwendungsabhängigkeit relativ hoch, die Signaturfunktionen sind jedoch nicht vorhanden, die Granulierbarkeit der Sicherheitsfunktionen ist horizontal und vertikal gering. Unabhängige Integrationsfähigkeiten in Hard- und Software sind schwierig und dort, wo es geht, ist es sehr inflexibel. Die Administrierbarkeit ist in Abhängigkeit der Infrastruktur komplex bis einfach. Die mehrseitigen Sicherheitsanforderungen in komplexen Netzstrukturen sind relativ schwierig aufzubauen und erlauben nur Ende-zu-Ende-Verschlüsselungen.SSL is very easy to handle, the application transparency is high, the application dependency relatively high, but the signature functions are not available the granularity of the safety functions is horizontal and vertically low. independent integration capabilities in hardware and software are difficult and where it is, it is very inflexible. The administration is dependent Infrastructure complex to simple. The multi-sided security requirements in complex network structures are relatively difficult to build and only allow end-to-end encryption.

IPsec plus IKE sind extrem einfach zu handhaben. Granulierbarkeiten der Sicherheitsfunktionen sind horizontal nicht existent, vertikal jedoch hoch. Es gibt eine unabhängige Integrationsfähigkeit in Hard- und Software. Die Administrierbarkeit ist komplex bis einfach, je nach der Policy und mehrseitigen Sicherheitsanforderungen. In komplexen Netzstrukturen zeigt sich IPsec und IKE sehr flexibel.IPsec plus IKE are extremely easy to handle. Granulizabilities of the safety functions are horizontally non-existent, but vertically high. There is an independent integration capability in hardware and software. The manageability is complex to simple, depending on the policy and multi-page security requirement requirements. In complex network structures, IPsec and IKE are very flexible.

Bei der Darstellung der vorhandenen Sicherheitsmechanismen zeigt sich, dass insbesondere die Ende-zu-Ende-Verbindungsmöglichkeiten bei den Internetprotokollen zu kurz kommen. Weiterhin werden hier mit IPsec und IKE Schlüsselverfahren angewandt, die mit 3DES oder IDEA realisiert werden oder mit AH. Zu IPsec lässt sich generell sagen, dass IPsec die Daten im Wesentlichen durch zwei Mechanismen schützt: Dem Authentification Header (AH) und den Encapsulating Security Payload (ESP). Die kryptographischen Verfahren zur Nutzung sind nicht festgelegt. Definiert werden hier nur Mindestanforderungen (DES/CBC für ESP, HMAC/SHA für AH). Obergreifende Sicherheitsarchitekturen werden in anderen Veröffentlichungen spezifiziert. Es hat sich gezeigt, dass auf Paketebene keine asymmetrisch kryptographischen Verfahren verwendet werden können. Dies hat seinen Grund darin, dass es offenkundig eine schlechte Performance der Algorithmen gibt. Bei den heutigen Netzwerkgeschwindigkeiten von mehr als 100 MB/sec kann selbst von der leistungsfähigsten Workstation nicht für jedes Paket eine RSA bzw. Ver- oder Entschlüsselung vorgenommen werden. Selbst hoch optimierte Hardwareimplementierungen kommen heute noch nicht über die Grenze von 1 MB/sec hinaus. Deshalb werden als Stand der Technik auf IP-Ebene nur symmetrische kryptographische Verfahren zum Einsatz gebracht. Das zum Patent angemeldete SynD-Verfahren behebt diesen Engpass.at The presentation of the existing security mechanisms is shown that in particular the end-to-end connectivity in Internet protocols come too short. Furthermore, IPsec and IKE are key procedures here applied with 3DES or IDEA or with AH. To IPsec lets generally say that IPsec essentially transmits the data protects two mechanisms: The Authentication Header (AH) and Encapsulating Security Payload (ESP). The cryptographic methods of use are not fixed. Only minimum requirements are defined here (DES / CBC for ESP, HMAC / SHA for AH). Overarching security architectures are discussed in other publications specified. It has been shown that at packet level no asymmetric Cryptographic methods can be used. This is for a reason in that there is obviously a poor performance of the algorithms gives. At today's network speeds of more than 100 MB / sec can not handle even the most powerful workstation for each Package an RSA or encryption or decryption are made. Even highly optimized hardware implementations still come today no over the limit of 1 MB / sec. Therefore, as state of the art At the IP level only symmetric cryptographic methods are used brought. The patent-pending SynD process corrects this Bottleneck.

ESP dient der Nutzdatenüberschlüsselung, wird derzeit nur mit symmetrischen Schlüsseln durchgeführt und spielt bei der Authentisierung/Authentifizierung des beschriebenen und zum Patent angemeldeten Verfahrens keine Rolle.ESP serves the payload data encryption, is currently performed only with symmetric keys and plays during the authentication / authentication of the described and patent pending.

Firewallunabhängigkeit von SynD Firewall independence of SynD

SynD nutzt bei der ersten Verbindung mittels IP bereits die Authentisierung und Feststellungsmöglichkeit der Authentizität portunabhängig. Wird der ICMP-Request durch eine Firewall geblockt, erfolgt keine Authentisierung. Die Möglichkeit der Diskriminierung des Patterns innerhalb des Pings lässt sich mit geringem Aufwand bereits auf der Firewallebene ggf. mit Datenbasis im Corporate LAN realisieren.Synd already uses the authentication for the first connection via IP and determination possibility the authenticity port independently. If the ICMP request is blocked by a firewall, none occurs Authentication. The possibility the discrimination of the pattern within the ping can be with little effort already on the firewal plane possibly with database in the corporate LAN.

Unabhängigkeit von SynD vom genutzten Übertragungsprotokollindependence SynD of the used transmission protocol

SynD ist prinzipiell unabhängig von der Art des genutzten Übertragungsprotokolls, auch wenn in dieser Schrift die Anwendung mittels IP/ICMP beschrieben ist.Synd is in principle independent the type of transmission protocol used, although described in this document the application using IP / ICMP is.

Auch im Bereich von synchroner Datenübertragung oder der Nutzung von Cellorientierten Verfahren (ISDN, ATM) lässt sich SynD anwenden. Gerade die Plattformunabhängigkeit und leichte Portierbarkeit ist ein entscheidender Vorteil dieses Authentifizierungs-/Authentisierungsverfahrens. SynD bietet die Kombinationsmöglichkeit mit allen anderen gängigen Schlüsselmitteln (RSA, DH ...).Also in the area of synchronous data transmission or the use of cell-oriented methods (ISDN, ATM) can be Apply SynD. Especially the platform independence and easy portability is a key advantage of this authentication / authentication process. SynD offers the possibility of combination with all other common ones key resources (RSA, DH ...).

Sich aus den Alleinstellungsmerkmalen ableitende Aufgabenstellung für SynDOut of the unique features deriving task for Synd

Aufgabenstellung:Task:

Die angemeldete Erfindung bietet eine technische Problemlösung eines Kryptographiesystems und eines Datenverschlüsselungsverfahrens, die in der Lage sind, bereits erwähnte Unzulänglichkeiten des Standes der Technik auszuschalten und damit die Sicherheit der Datenübertragung massiv zu erhöhen.The Registered invention provides a technical solution to a problem Cryptography system and a data encryption method, which in are able, already mentioned shortcomings Turn off the state of the art and thus the safety of data transfer massively increase.

Kurzzusammenfassung für SynD:Short summary for SynD:

In einer mikrocomputerbasierten technischen Implementierung werden innovative Verfahren zur sicheren Kommunikationsauthentisierung bereitgestellt. Die Verwendung dieser Überschlüsselung, der hochkarätigen Verschlüsselung von Kommunikationsendstellen erfolgt ausgehend von einem Trustcenter über eine dedizierte und auf beliebige Nutzer verteilbare hierarchisch oder nicht hierarchisch geordnete Verschlüsselungsstelle zu realisieren. Abhebend von den bisher bekannten Verfahren zur Überschlüsselung/Verschlüsselung bietet diese Lösung einen sehr hohen Performancegewinn sowie die Möglichkeit zur Miniaturisierung der Hardware und damit eine hohe Einbruchssicherheit. In a microcomputer-based technical implementation innovative methods for secure communication authentication provided. The use of this encryption, the high-level encryption From communication terminals takes place starting from a trust center via a dedicated and distributable to any user hierarchical or non-hierarchical ordered encryption point to realize. Contrary to the previously known methods for over-encryption / encryption offers this solution a very high performance gain and the possibility for miniaturization the hardware and thus a high burglar resistance.

Grenzen und Abhängigkeiten von SynD in Bezug auf den Stand der TechnikBorders and dependencies from SynD in relation to the state of the art

Anforderungen an das SynD-System und Abgrenzung: Requirements for the SynD system and delimitation:

Das hier vorgelegte Patent beschreibt den Bereich der Authentisierung mit seinen Schnittstellen sowie die extrem gesicherte Blockdatenübertragung.The The patent presented here describes the field of authentication with its interfaces and extremely secure block data transmission.

Eine Kombination zwischen asymmetrischen Schlüsselverfahren und symmetrischen Schlüsselverfahren wird eingeführt. Die asymmetrischen Schlüsselverfahren werden genutzt, um den Datentransport kryptographisch abzusichern und über eine eigene Trust-Hierarchie Verifikationsprozesse zu realisieren.A Combination between asymmetric key method and symmetric key processes is introduced. The asymmetric key method are used to cryptographically secure the data transport and over to realize your own trust hierarchy verification processes.

Die Bereitstellung der Schlüssel, die Übertragungswege und die Form der Überschlüsselung werden vorgegeben in Algorithmen, die asymmetrisch die einzelnen Partner erreichen.The Providing the keys, the transmission paths and the form of the overkey are given in algorithms that asymmetrically the individual Reach partners.

Prinzip auf der Grundlage einer Übertragung von Quelle zu Senke im Internet, hier: Nutzung eines bestimmten ProtokolltypsPrinciple based on a transfer from source to sink on the Internet, here: use of a specific protocol type

Beschreibung der prinzipiellen Funktionsweise von SynD:Description of the principle of operation from SynD:

SynD ist das Akronym für System nicht dechiffrierbarer Authentisierung und basiert auf einer neuen Form der Primzahlzerlegung. Es nutzt das ICMP-Protokoll. ICMP (Internet Control Message Protocol) dient dazu, Fehlermeldungen, Steuerinformationen oder Statusmeldungen zu übertragen. ICMP ist kein selbständiges Transportprotokoll, sondern nutzt das Datenfeld von IP zur Übertragung. Auf diese Weise ist es möglich, dass die IP-Software auf verschiedenen Systemen und Endsystemen Informationen und Nachrichten übermittelt. Auch höhere Protokolle und Anwendungen können damit über Fehlerzustände informiert werden. Die Tatsache, dass Daten und Informationen übertragen werden, sieht man beim einschlägigen RFC 792, der den Echoreply beschreibt. Unabhängig davon ist im RFC ICMP (letztes Update vom 25.07.2006) eine Mehrzahl von Informationsfeldern als so genannte Typfelder identifiziert. Im Typbereich 19 ist eine Reservierung für Sicherheitsanfragen gegeben. In den Feldern 20 bis 29 besteht die Möglichkeit der Reservierung für so genannte robustness experiments. Beide Typen der Felder 19 und 20 bis 29 spielen bei SynD eine bedeutende Rolle. So wird auf diese Weise mit einem ICMP-Request an eine oder mehrere Stationen ein Autorisierungsschlüssel gesandt, der dann über den Echorequest bearbeitet zurückgesandt wird. Dies kann sowohl ein System sein, das in einer Punkt-zu-Punkt-Beziehung mit der Quelle steht. Es kann aber auch ein ganzes Netzwerk oder mehrere Stationen gleichzeitig bedienen. Hier werden die Mechanismen genutzt, die ICMP und IP bieten, z.B. ist es möglich, einen generellen Ping auf eine Broadcast-Adresse zu senden, worauf alle Stationen, die innerhalb dieses Netzwerks liegen, mit ihrem Echorequest antworten, es sei denn, dass dieser entsprechend nicht aufgeschaltet wurde. Als Träger des beschriebenen Authentisierungsverfahrens bietet sich daher das ICMP-Protokoll an. Durch die Nutzung des ICMP-Protokolls sind zusätzliche Authentisierungsprotokolle wie RADIUS-Protokoll überflüssig. Das ICMP-Protokoll bedient sowohl Nutzer (Useranfragen) bzw. Client-Server-Beziehungen konventioneller Art, wie auch Client-Server-Anfragen, in denen Maschinenadressen abgerufen wer den. Insbesondere durch die Möglichkeit des Mobile IP und der Erweiterung der Adressräume im Bereich IPv6 bietet sich dieses Protokoll an. Die Verbindung des ICMP-Requests mit Security Features, die bereits auf der verbindungsorientierten Ebene, bevor in irgendeiner Weise Datenströme gelaufen sind, genutzt werden können, verhindert ein schlechtes Zeit-Antwort-Verhalten. Die gesendeten Informationen innerhalb des Feldes 19 oder der Felder 20 bis 29 werden automatisiert von den Maschinen abgearbeitet und die Authentifikation und die Authentisierung erfolgen in ähnlicher Geschwindigkeit wie mit einem Standardping.Synd is the acronym for System of non-decipherable authentication and based on one new form of prime number decomposition. It uses the ICMP protocol. ICMP (Internet Control Message Protocol) is used to error messages, Transfer control information or status messages. ICMP is not an independent transport protocol, but uses the data field of IP for transmission. In this way Is it possible, that the IP software on different systems and end systems Information and messages transmitted. Also higher Protocols and applications can over it error conditions be informed. The fact that transmits data and information will be seen at the relevant RFC 792, which describes the echo request. Regardless, in the RFC ICMP (last update of 25.07.2006) a plurality of information fields identified as so-called Typfelder. In the type area 19 is a Reservation for Security requests given. In fields 20 to 29 is the possibility the reservation for so-called robustness experiments. Both types of fields 19 and 20 to 29 play a significant role in SynD. So be on this With an ICMP request to one or more stations Authorization key sent, then over the echo request is sent back becomes. This can be either a system that is in a point-to-point relationship with the Source is. It can also be a whole network or several Operate stations at the same time. Here the mechanisms are used, which provide ICMP and IP, e.g. is it possible to do a general ping to send to a broadcast address, whereupon all stations, the lie within this network, respond with their echo request, unless it has not been activated accordingly. As a carrier of the authentication method described, therefore, offers the ICMP protocol at. By using the ICMP protocol are additional Authentication protocols such as RADIUS protocol superfluous. The ICMP protocol operates Both users (user requests) and client-server relationships are more conventional Kind, as well as client server inquiries, in which machine addresses retrieved who the. In particular, by the possibility of Mobile IP and the extension of the address spaces in the field of IPv6, this protocol is useful. The connection the ICMP request with security features already on the connection-oriented Level before any streams of data have been used can, prevents a bad time-response behavior. The sent Information within field 19 or fields 20 to 29 are processed automatically by the machines and the authentication and the authentication takes place in a similar speed as with a standard ping.

Zur Absicherung aller Verfahren sind entsprechende kryptographische Hash-Schlüsselfunktionen, die ein Komprimat im Sinne einer Prüfsumme ermitteln, erforderlich.to Hedge of all procedures are appropriate cryptographic Hash key functions which determine a printout in terms of a checksum required.

Die unter RC4 veröffentlichte, von der RSA Data Security Inc. vermarktete Verfahrensart, die sowohl bei Lotus Notes, Oracle oder SQL Features eine bedeutende Rolle hat, nutzt eine so genannte typische Stromchiffrierung und ist damit unabhängig von Klartextinformationen. Die einzelnen Schlüsselstrombytes werden mit geheimem Schlüssel erzeugt. Auch hier ist die Einbringung des Cwienk'schen Algorithmus durchaus möglich und sinnvoll. Die Größe des vorgegebenen Schlüsselraums mit 21700 zerlegt auch 2562 × 256!, lässt sich in der Cwienk'schen Aufbereitung der entsprechenden Algorithmen ohne Schwierigkeiten overroulen.Released under RC4 and marketed by RSA Data Security Inc, this methodology, which plays an important role in Lotus Notes, Oracle or SQL features, utilizes a so-called typical stream cipher and is thus independent of plain text information. The individual key stream bytes are generated with a secret key. Again, the introduction of the Cwienk algorithm is quite possible and useful. The size of the given key space with 2 1700 also decomposes 256 2 × 256 !, can be easily overroubled in Cwienk's processing of the corresponding algorithms.

Das Volumen der Schlüssel kann nach diversen Verfahren geordnet und beliebig erweitert werden. Ein Verschlüsselungssystem (VS) als Bestandteil von SynD kann unterschiedliche Eigenschaften der Primzahl und der nicht primen Zahlen nutzen, wodurch der Verschlüsselungsraum unbegrenzt erweiterbar ist.The Volume of the keys can be ordered according to various procedures and expanded as desired. An encryption system (VS) as part of SynD can have different properties use the prime number and the non-prime numbers, reducing the encryption space unlimited expandable.

Zur Definition der Folgen der Primzahlen und nicht primen Zahlen, die in die nicht entschlüsselbaren Zerlegungen eingehen, wird auf bekannte und bisher unbekannte Gesetzmäßigkeiten zurückgegriffen, auf die in den unter NDA zugestellten Monographien hingewiesen wird.to Definition of the consequences of prime numbers and not prime numbers that into the non-decipherable decompositions go into, is on known and previously unknown laws resorted referred to in the monographs sent under NDA.

Die Schlüsselstruktur und die Schlüsselmenge wird zunächst von der dl-DATEN GmbH festgelegt. Teilmengen dieses Schlüssels können den Unternehmen zur Verfügung gestellt werden, die dieses Patent als Lizenz zur Nutzung erwerben.The key structure and the key amount will be first determined by dl-DATEN GmbH. Subsets of this key can be the Company available who acquire this patent as a license to use it.

Die Verteilung der hardwareimplementierten Teilmengen dieser Schlüssel obliegt dem Lizenznehmer.The Distribution of the hardware-implemented subsets of these keys the licensee.

Gewerbliche Anwendbarkeit:Industrial Applicability:

- Sichere Authentisierung von beliebigen Endstellen (Nutzern) mit einer Zentrale oder einer Hierarchie von ZentralenSecure authentication of any terminals (Users) with a central office or a hierarchy of control centers

- Sicherstellen von Überprüfungen der DatenübertragungsintegritätEnsure reviews of Data transmission integrity

- Abbilden zusätzlicher Absicherungsmaßnahmen bei der verbindungsbezogenen Authentisierung durch Einsatz von additiven DatenflussintervallverschlüsselungenMapping additional security measures in connection-based authentication through the use of additive Data flow interval encryptions

- Bei Banken, Sparkassen, Telekommunikation jeglicher Art, großer und mittlerer Industrie, Pharmaindustrie, Versicherungen, Gesundheitswesen, Krankenkassen, Behördensicherheit (Ministerien, Verfassungsschutz, Polizei, Justiz, Bundeswehr etc.)For banks, savings banks, telecommunications of any kind, large and medium industry, pharmaceutical industry, insurance, health care, Health insurance, official security (Ministries, constitution protection, police, justice, Bundeswehr etc.)

In zunehmender Entwicklung erhält die Miniaturisierung im Rahmen der Mobilfunk-Telefonie eine besondere Bedeutung. Die enorme Freiheit der Kommunikationsmöglichkeiten findet heute dort Grenzen, wo die Sicherheit in der Kommunikation bei Verbindungsaufbau und Übertragungsinitiierung nicht hinreichend ist. Die Sicherstellung der Verbindungsintegrität bildet damit die Grundlage für die Minimierung der genannten Restrisiken und erlaubt eine Miniaturisierung der zu implementierenden Hardware.In increasing development Miniaturization in the context of mobile telephony is of particular importance. The enormous freedom of communication possibilities is there today Limits where security in communication when establishing a connection and transfer initiation is not sufficient. Ensuring link integrity forms thus the basis for the minimization of the mentioned residual risks and allows a miniaturization the hardware to be implemented.

Mit Einsatz von mobiler IP und IPnG/IPv6 werden idealtypische Einsatzszenarien und -möglichkeiten für SynD geschaffen. Die Anteile von IPSec können dadurch in erheblichem Maße ausgeweitet werden.With Use of mobile IP and IPnG / IPv6 become ideal application scenarios and opportunities for SynD created. The shares of IPSec can thereby to a considerable extent be extended.

Zusatzinformationen:Further information:

Die im Eigentum der dl-DATEN GmbH befindlichen, nicht veröffentlichte Monographien von Dr. Georg Viktor Cwienk, 2006, auf deren Basis implementierte Verschlüsselungsverfahren in großer Menge generierbar sind, die nach diversen Ordnungsschlüsselverfahren strukturiert sind.The owned by dl-DATEN GmbH, not published Monographs by Dr. med. Georg Viktor Cwienk, 2006, based on it implemented encryption methods in big Quantity can be generated, according to various classification key method are structured.

Diese Monographien (beigefügt) bilden die deklarative Basis dieses Patents und beweisen die nachfolgend erwähnten Gesetzmäßigkeiten.These Monographs (attached) form the declarative basis of this patent and prove the following mentioned Laws.

Darüber hinaus wird darauf hingewiesen, dass der Grad der Verschlüsselungssicherheit durch eine Implementierung mehrerer Sicherheitsschlüssel auf Basis wohl definierter Primzahl/nicht prime Zahlen und wohl definierter gerader Zahlen noch wesentlich erhöht werden kann (siehe die beigefügten Figuren).Furthermore It is noted that the degree of encryption security through an implementation of multiple security keys Base of well-defined prime / non-prime numbers and well-defined even numbers can be substantially increased (see attached figures).

Das angemeldete Patent zeigt in der Abgrenzung auf, dass bestimmte Verfahren, die in der Vergangenheit angewendet wurden und teilweise zu eigenständigen Patenten geführt haben, durch die neue Patentschrift zu einem weit komplexeren, nicht mehr entschlüsselbaren System führt.The pending patent shows, in the demarcation, that certain procedures which have been used in the past and partly as separate patents guided have, by the new patent specification to a far more complex, not more decipherable System leads.

Insbesondere sind nachfolgend aufgeführte Arbeitsprämissen, die in der Vergangenheit zu probabilistischen Verfahren geführt haben, durch neu gefundene Gesetzmäßigkeiten wesentlich erweitert worden. Die These, dass es kein Muster in den Primzahlen gibt, ist durch die Erweiterung der Gleichung für den Beweis des Hauptsatzes der Primzahltheorie und durch die Ergänzung der Goldbach'schen Theorie wesentlich erweitert worden. Primzahlen, die in den addierten bzw. subtrahierten geraden bzw. ungeraden Zahlen als Faktoren auftreten, dürfen in den vorgegebenen geraden bzw. ungeraden Zahlen nicht auftreten. Diese Prämisse führt zu Gleichungssystemen, die prime Zahlen oder aber Zahlen in den Primzahlfaktoren mit größeren Primzahlen als die Primzahlen, die in den Zahlen ng bzw. nn auftreten, enthalten.In particular, below-stated working premises, which in the past have led to probabilistic procedures, have been substantially expanded by newly found regularities. The thesis that there is no pattern in the prime numbers has been greatly extended by the extension of the equation for the proof of the main theorem of prime theory and by the addition of Goldbach's theory. Prime numbers occurring as factors in the added or subtracted odd and even numbers, respectively, must not occur in the given even or odd numbers. This premise leads to systems of equations containing prime numbers or numbers in the prime factors with larger prime numbers than the prime numbers appearing in the numbers n g and n n , respectively.

In der Anlage befinden sich die Monographien des Dr. Cwienk „Neue Aspekte der Primzahltheorie", die u. a. in Teil 1 und Teil 2 zu einer Erweiterung der Gleichung des Hauptsatzes der Primzahltheorie führen. Es wird insbesondere auf die Seiten 115 ff., Überschrift "20 Zusammenfassung und Ausblick" verwiesen sowie auf die Zusammenfassung der Gleichung des Hauptsatzes Seite 122 (siehe dazu auch Zeilen 495/496).In The annex contains the monographs of Dr. Ing. Cwienk "New Aspects the primal theory ", the u. a. in Part 1 and Part 2 to an extension of the equation of Theorem of the primal theory. It will be special on pages 115 ff., heading "20 Summary and Outlook " as well as on the summary of the equation of the main clause page 122 (see also lines 495/496).

Die Erkenntnisse aus diesen mathematischen Beweisen, die immanenter Bestandteil der Patentschrift und des hier angemeldeten Patents sind, führen zu einer wesentlich höheren Absicherungsmöglichkeit, als die Verfahren, die unter RSA Anwendung gefunden haben.The Findings from these mathematical proofs, the more immanent Component of the patent and the patent filed here are, lead to a much higher level Hedge opportunity than the methods used under RSA.

Ergänzender deklarativer PatentteilSupplementary declarative patent part

Erläuterung

zu

- 1) Authentisierung Definierte Tsunamiwellen (ZW)

- 2) Abgeleitete gekoppelte Zahlen zu den ZW = GZW Diese eröffnen die Textblockverschlüsselung und beenden diese.

- 3) Text-Verschlüsselung mit definierten Primzahlwellen (PW): jedem Buchstaben, jeder Ziffer, jedem Satzzeichen werden im Textblock unwiederholbare Primzahlen (PZ) zugeordnet.

- 1) Authentication Defined tsunami waves (ZW)

- 2) Derived coupled numbers to the ZW = GZW These open the text block encryption and terminate it.

- 3) Text encryption with defined prime number waves (PW): each letter, every digit, every punctuation mark in the text block are assigned unrepeatable primes (PZ).

Die Überschneidungsvermeidung (Ausschließung)The overlap avoidance (Exclusion)

Eine Identität der Blockwellen (Zahlen) mit dem GZW wird dadurch ausgeschlossen, dass das Abfrageintervall höher gesetzt wird, wodurch sich große GZW-Werte ergeben.A identity the block waves (numbers) with the GZW is thereby excluded, that the polling interval is higher is set, resulting in large GZW values result.

Die der Patentanmeldung beigefügten mathematischen Grundlagen der „additiven und subtraktiven" Datenverschlüsselungen mit Goldbach-Zerlegungen, Quasi-Goldbach-Zerlegungen sowie Anti-Goldbach-Zerlegungen und Quasi-Anti-Goldbach-Zerlegungen und ihren definierten (wählbaren) Kombinationen fußen auf den folgenden unveröffentlichten Monographien und den in ihnen beschriebenen neuen Erkenntnissen von Gesetzmäßigkeiten in der Primzahltheorie, die die Grundlage des SynD-Verfahrens darstellen:The attached to the patent application mathematical foundations of the "additive and subtractive "data encryption with Goldbach decompositions, quasi-Goldbach decompositions and anti-Goldbach decompositions and quasi-anti-Goldbach decompositions and their defined (selectable) Combinations are based on the following unpublished Monographs and the new insights described in them of legalities in the prime theory, which form the basis of the SynD procedure:

- 1. Die unveröffentlichte Monographie zu dem Thema: „Neue Aspekte der Primzahl-Theorie – Teil I"/April 2006 Verfasser: Dr. Georg Cwienk [MNda- Cwienk2006]1. The unpublished monograph too the topic: "New Aspects of the Prime Theory - Part I "/ April 2006 Author: Dr. Georg Cwienk [MNda- Cwienk2006]

- 2. Die unveröffentlichte Monographie zu dem Thema: „Neue Aspekte der Primzahl-Theorie – Teil II"/August 2006 Verfasser: Dr. Georg Cwienk [MNda- Cwienk2006]2. The unpublished Monograph on the subject: "New Aspects of Prime Theory - Part II" / August 2006 Author: Dr. Georg Cwienk [MNda- Cwienk2006]

Auf Anforderung kann ein entsprechendes Beispiel bereitgestellt werden.On Request can be provided a corresponding example.

Ergänzende Erläuterungen zur Patentschrift SynD hier: Ergänzendes deklaratives GrundlagenmaterialSupplementary Explanations to the patent SynD here: Supplementary declarative basic material

Für die Generierung der Primzahlwellen und der Primzahl-Tsunamiwellen sind von ausschlaggebender Bedeutung die Gesetzmäßigkeiten in der Monographie „Neue As pekte der Primzahltheorie" Teil I, Blockschema I, Blockschema II und Blockschema III. Diese Gesetzmäßigkeiten sind auf dem Deckblatt der zitierten Monographie angeführt. In dieser Monographie wurde ebenfalls der Nachweis erbracht, dass die Quasi-Goldbach-Zerlegungen und die Quasi-Anti-Goldbach-Zerlegungen in gleichen Intervallen in einer gleichen Mächtigkeit (Anzahl) auftreten.For the generation the prime-number waves and the prime-tsunami waves are of prime importance Meaning the laws in the monograph "New Aspects of the primal theory "Part I, block scheme I, block scheme II and block scheme III. These laws are listed on the cover page of the cited monograph. In This monograph was also submitted to prove that the Quasi-Goldbach partitions and the quasi-anti-Goldbach decompositions at equal intervals in an equal thickness (Number) occur.

Die Gesetzmäßigkeit in Block I ist eine Erweiterung der euklidischen Gesetzmäßigkeit, dass eine natürliche Zahl, die faktoriell aus Primzahlen zusammengesetzt ist, durch Addition der Zahl 1 zu einer neuen Primzahl führen kann bzw. zu neuen Primzahlen. Diese euklidische Gesetzmäßigkeit, auf der der Beweis aufbaut, dass es unendlich viele Primzahlen gibt, ist im Block I dadurch erweitert worden, dass sowohl die Addition von ungeraden Zahlen: +1, +3, +5 etc. bzw. die Subtraktion ungerader Zahlen: –1, –3, –5 usw. zu neuen Primzahlen führen kann, wie aber auch die Addition gerader Zahlen: +2, +4, +6 bzw. die Subtraktion gerader Zahlen: –2, –4, –6 usw. neue Primzahlen ergeben kann.The legality in Block I is an extension of the Euclidean law, that a natural one Number, which is factorially composed of primes, by addition The number 1 can lead to a new prime or to new primes. This Euclidean law, that builds on the evidence that there are infinitely many primes has been extended in block I by adding both odd numbers: +1, +3, +5 etc. or the odd-numbered subtraction Numbers: -1, -3, -5, etc. lead to new primes can, as well as the addition of even numbers: +2, +4, +6 and the subtraction of even numbers: -2, -4, -6, etc., yields new primes can.

In Block II sind die Progressionen erweitert und zwar zu zwei Obergruppen: Obergruppe I, Obergruppe II.In Block II are the progressions extended to two main groups: Upper group I, upper group II.

In der Obergruppe I treten vier Klassen von Primzahlen auf mit den Endziffern 1, 3, 7, 9, die bei Teilung durch die Zahl 4 den Rest 1 ergeben.In the upper group I four classes of prime numbers appear with the final numbers 1, 3, 7, 9, at division give the remainder 1 by the number 4.

In der Obergruppe II sind wiederum vier Klassen von Primzahlen angegeben, die bei Teilung durch die Zahl 4 den Rest 3 ergeben.In the upper group II again four classes of primes are given, which, when divided by the number 4, gives the remainder 3.

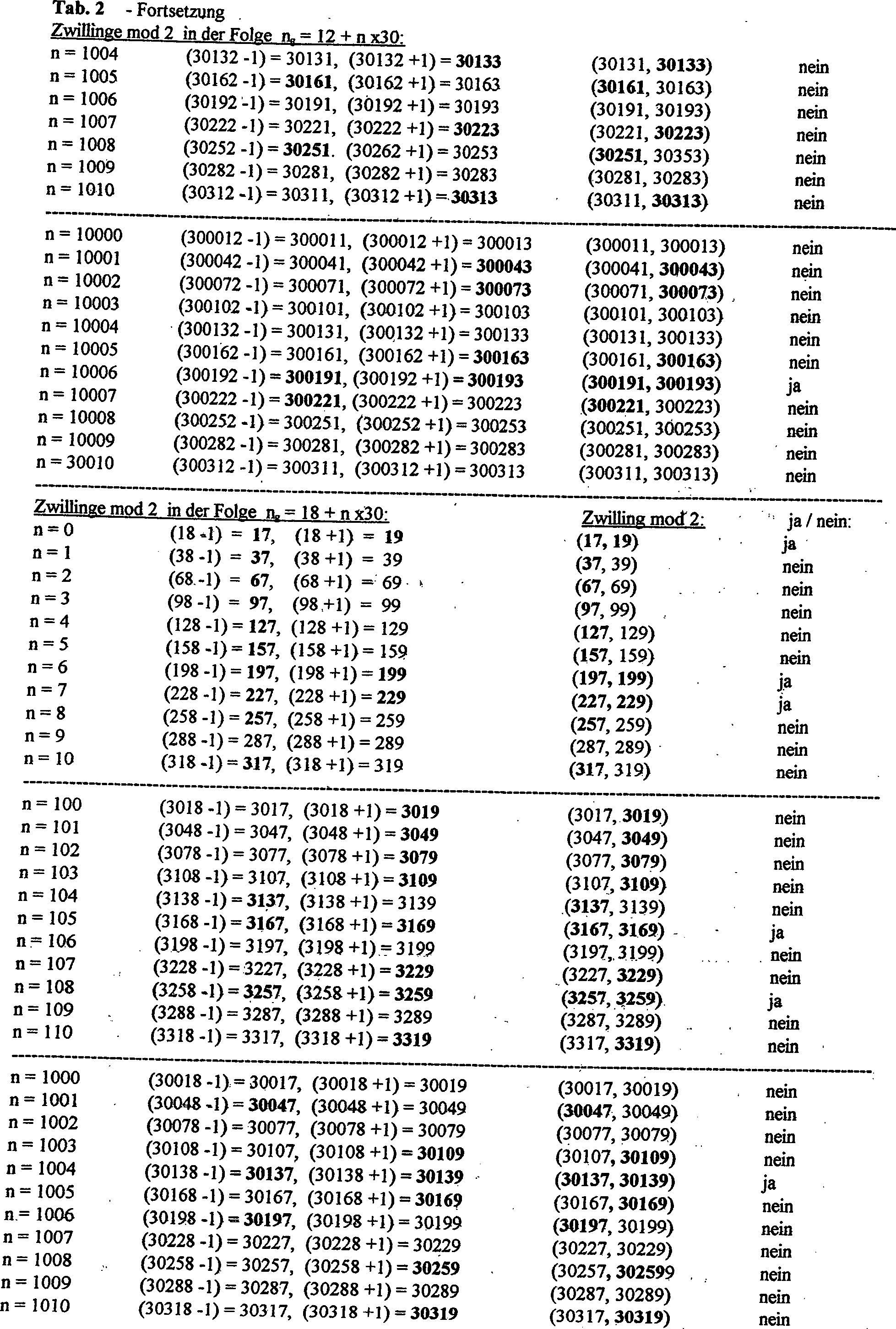

Im Block III sind die Bildungsgesetze für die Folgen der Zwillinge Mod 2n n>= 1 angegeben.in the Block III are the education laws for the consequences of the twins Mod 2n n = 1 indicated.

Die Gesetzmäßigkeiten, die in Block I dargestellt sind, führen dazu, dass Primzahlwellen (durch Goldbach'sche oder Anti-Goldbach'sche Zerlegungen) generiert werden können und zwar in ziemlich großen, vorgegebenen Intervallen. Diese Gesetzmäßigkeiten von Block I führen aber auch dazu, dass man Primzahl-Tsunamiwellen generieren kann, ebenfalls in vorgegebenen Intervallen, und diese Gesetzmäßigkeiten führen dazu, dass man die mit diesen Primzahl-Tsunamiwellen gekoppelten Zahlen ermitteln kann, die den Textblöcken vor- und nachgeschaltet werden – diese eröffnen und abschließen. Musterschreiben Textblock 1 Textblock 2 The laws presented in Block I cause prime-number waves (by Goldbach's or Anti-Goldbach's decompositions) to be generated, and at fairly large, predetermined intervals. However, these laws of Block I also lead to the generation of prime tsunami waves, also at predetermined intervals, and these laws allow one to determine the numbers coupled to these prime tsunami waves that are placed before and after the text blocks - open and close them. Sample writing text block 1 Text block 2

Tabelle GZw ITable GZw I

- for i from 6*10^6 to 10^7 do:for i from 6 * 10 ^ 6 to 10 ^ 7 do:

- ifif

- isprime (7!+700+i) andisprime (7! + 700 + i) and

- isprime (8!+772+1) andisprime (8! + 772 + 1) and

- isprime (12!+820+i) andisprime (12! + 820 + i) and

- isprime (14!+940+i) andisprime (14! + 940 + i) and

- isprime (17!+1012+i) andisprime (17! + 1012 + i) and

- isprime (21!+1180+i)isprime (21! + 1180 + i)

- then print (i,700+i,772+i,820+i,940+i,1012+i,1180+i)then print (i, 700 + i, 772 + i, 820 + i, 940 + i, 1012 + i, 1180 + i)

- end_if:end_if:

- end_for:end_for:

Tabelle Pw ITable Pw I

- for i from 0 to 10^8 do:for i from 0 to 10 ^ 8 do:

- ifif

- isprime (7^2+i) andisprime (7 ^ 2 + i) and

- isprime (11^2+i) andisprime (11 ^ 2 + i) and

- isprime (13^2+i) andisprime (13 ^ 2 + i) and

- isprime (17^2+i) andisprime (17 ^ 2 + i) and

- isprime (19^2+i)isprime (19 ^ 2 + i)

- then_print ("i",i,7^2+i,11^2+i,13^2+i,17^2+i,19^2+i)then_print ("i", i, 7 ^ 2 + i, 11 ^ 2 + i, 13 ^ 2 + i, 17 ^ 2 + i, 19 ^ 2 + i)

- end_if:end_if:

- end_for:end_for:

Tabelle GZw IITable GZw II

- for i from 0 to 5*10^7 do:for i from 0 to 5 * 10 ^ 7 do:

- ifif

- isprime (2^12+10+i) andisprime (2 ^ 12 + 10 + i) and

- isprime (2^32+12+i) andisprime (2 ^ 32 + 12 + i) and

- isprime (2^52+16+i) andisprime (2 ^ 52 + 16 + i) and

- isprime (2^62+18+i) andisprime (2 ^ 62 + 18 + i) and

- isprime (2^82+28+i) andisprime (2 ^ 82 + 28 + i) and

- isprime (2^212+30+i)isprime (2 ^ 212 + 30 + i)

- then print ("i",i,10+i,12+i,16+i,18+i,28+i,30+i)then print ("i", i, 10 + i, 12 + i, 16 + i, 18 + i, 28 + i, 30 + i)

- end_if:end_if:

- end_for:end_for:

Tabelle Pw IITable Pw II

- for i from 0 to 10^7 do:for i from 0 to 10 ^ 7 do:

- ifif

- isprime (2^2+10+i) andisprime (2 ^ 2 + 10 + i) and

- isprime (2^4+10+i) andisprime (2 ^ 4 + 10 + i) and

- isprime (2^6+10+i) andisprime (2 ^ 6 + 10 + i) and

- isprime (2^8+10+i) andisprime (2 ^ 8 + 10 + i) and

- isprime (2^10+10+i) andisprime (2 ^ 10 + 10 + i) and

- isprime (2^12+30+i)isprime (2 ^ 12 + 30 + i)

- then_print ("i",i,2^2+10+i,2^4+10+i,2^6+10+i,2^8+10+i,2^10+10+i,2^12+30+i)then_print ("i", i, 2 ^ 2 + 10 + i, 2 ^ 4 + 10 + i, 2 ^ 6 + 10 + i, 2 ^ 8 + 10 + i, 2 ^ 10 + 10 + i, 2 ^ 12 + 30 + i)

- end_if:end_if:

- end_for:end_for:

Claims (8)

Priority Applications (1)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| DE200610045224 DE102006045224A1 (en) | 2006-09-26 | 2006-09-26 | Front page inconsistent with disclosure, abstract based on front page. Patent Office notified - User data transfer integrity connection authentication and checking method, involves authenticating and checking between two or more patterns |

Applications Claiming Priority (1)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| DE200610045224 DE102006045224A1 (en) | 2006-09-26 | 2006-09-26 | Front page inconsistent with disclosure, abstract based on front page. Patent Office notified - User data transfer integrity connection authentication and checking method, involves authenticating and checking between two or more patterns |

Publications (1)

| Publication Number | Publication Date |

|---|---|

| DE102006045224A1 true DE102006045224A1 (en) | 2008-01-24 |

Family

ID=38830806

Family Applications (1)

| Application Number | Title | Priority Date | Filing Date |

|---|---|---|---|

| DE200610045224 Ceased DE102006045224A1 (en) | 2006-09-26 | 2006-09-26 | Front page inconsistent with disclosure, abstract based on front page. Patent Office notified - User data transfer integrity connection authentication and checking method, involves authenticating and checking between two or more patterns |

Country Status (1)

| Country | Link |

|---|---|

| DE (1) | DE102006045224A1 (en) |

Citations (3)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| WO2001008350A1 (en) * | 1999-07-26 | 2001-02-01 | Backal Shaul O | T-sequence apparatus and method for general deterministic polynomial-time primality testing and composite factoring |

| US20020186837A1 (en) * | 2001-03-26 | 2002-12-12 | Hopkins W. Dale | Multiple prime number generation using a parallel prime number search algorithm |

| US20030076960A1 (en) * | 1998-12-31 | 2003-04-24 | International Business Machines Corporation | Apparatus, method, and computer program product for achieving interoperability between cryptographic key recovery enabled and unaware systems |

-

2006

- 2006-09-26 DE DE200610045224 patent/DE102006045224A1/en not_active Ceased

Patent Citations (3)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| US20030076960A1 (en) * | 1998-12-31 | 2003-04-24 | International Business Machines Corporation | Apparatus, method, and computer program product for achieving interoperability between cryptographic key recovery enabled and unaware systems |

| WO2001008350A1 (en) * | 1999-07-26 | 2001-02-01 | Backal Shaul O | T-sequence apparatus and method for general deterministic polynomial-time primality testing and composite factoring |

| US20020186837A1 (en) * | 2001-03-26 | 2002-12-12 | Hopkins W. Dale | Multiple prime number generation using a parallel prime number search algorithm |

Similar Documents

| Publication | Publication Date | Title |

|---|---|---|

| DE19514084C1 (en) | Processor-controlled exchange of cryptographic keys, e.g. in mobile communications | |

| DE60302276T2 (en) | Method for remotely changing a communication password | |

| DE60124765T2 (en) | METHOD AND DEVICE FOR ADMINISTERING SAFETY-SENSITIVE COLLABORATIVE TRANSACTIONS | |

| DE60311036T2 (en) | Procedure for authenticating potential members invited to join a group | |

| DE60209475T2 (en) | BACKUP COMMUNICATION DEVICE AND METHOD | |

| DE60212577T2 (en) | METHOD AND DEVICE FOR CERTIFYING DATA | |

| DE69433771T2 (en) | Method and device for confidentiality and authentication in a mobile wireless network | |

| DE60114986T2 (en) | METHOD FOR OUTPUTTING ELECTRONIC IDENTITY | |

| EP1793525B1 (en) | Method for changing the group key in a group of network elements in a network | |

| Abadi et al. | Just fast keying in the pi calculus | |

| DE112010003149B4 (en) | Collaborative encryption and decryption by agents | |

| EP0903026A1 (en) | Process for cryptographic code management between a first computer unit and a second computer unit | |

| DE112006000618T5 (en) | System and method for distributing keys in a wireless network | |

| WO2007045395A1 (en) | Device and method for carrying out cryptographic operations in a server-client computer network system | |

| DE102011003919A1 (en) | Mobile device-operated authentication system using asymmetric encryption | |

| WO1997047108A1 (en) | Process for group-based cryptographic code management between a first computer unit and group computer units | |

| DE10124427A1 (en) | Communication device authentication method compares hash values of transmission and reception devices provided using hash value algorithm | |

| US20130219172A1 (en) | System and method for providing a secure book device using cryptographically secure communications across secure networks | |

| EP1468520B1 (en) | Method for securing data traffic in a mobile network environment | |

| EP4099611B1 (en) | Generation of quantum secure keys in a network | |

| DE102006045224A1 (en) | Front page inconsistent with disclosure, abstract based on front page. Patent Office notified - User data transfer integrity connection authentication and checking method, involves authenticating and checking between two or more patterns | |

| DE10046642A1 (en) | System for privacy code emulation between two hardware modules recovers received privacy code by recursively trying transformation patterns to produce hypothetical privacy code | |

| EP3050244B1 (en) | Provision and use of pseudonymous keys in hybrid encryption | |

| DE102006036165B3 (en) | Method for establishing a secret key between two nodes in a communication network | |

| DE19518546C1 (en) | Exchange of cryptographic codes between terminal and network server |

Legal Events

| Date | Code | Title | Description |

|---|---|---|---|

| OAV | Applicant agreed to the publication of the unexamined application as to paragraph 31 lit. 2 z1 | ||

| ON | Later submitted papers | ||

| OP8 | Request for examination as to paragraph 44 patent law | ||

| 8122 | Nonbinding interest in granting licenses declared | ||

| 8131 | Rejection |