SCHAUFENSTER: SICHERE KOMMUNIKATION DURCH VERSCHLÜSSELUNG

Der Begriff „Verschlüsselung“ meint in der Informationssicherheit die Umwandlung von Daten und Informationen in eine für Unbefugte nicht lesbare Form. Sie zahlt dabei insbesondere auf das Ziel der Vertraulichkeit ein. Neben Integrität und Verfügbarkeit ist Vertraulichkeit eines der drei Schutzziele der Informationssicherheit. Verschlüsselung ist das Mittel der Wahl für Unternehmen, um sich gegen Cyber-Angriffe zu schützen und Geschäftsgeheimnisse sowie andere Daten zu sichern. Nachfolgend möchten wir das Thema der Kommunikationsverschlüsselung näher beleuchten und Ihnen Anwendungsszenarien, Lösungsanbieter*innen und Alternativvorschläge an die Hand geben. Dabei setzen wir den Fokus auf den noch immer weit verbreiteten Kommunikationsweg E-Mail.

Die Empfehlungen auf dieser Informationsseite bieten einen Einstieg in die Thematik und sind als Wegweiser zu verstehen. Wenn Sie sich unsicher sind, welche Vorgehensweise für Ihr Unternehmen in Frage kommt, steht Ihnen eine breite Beratungskompetenz in Niedersachsen zur Verfügung.

WICHTIGE FRAGEN ZUM THEMA VERSCHLÜSSELUNG

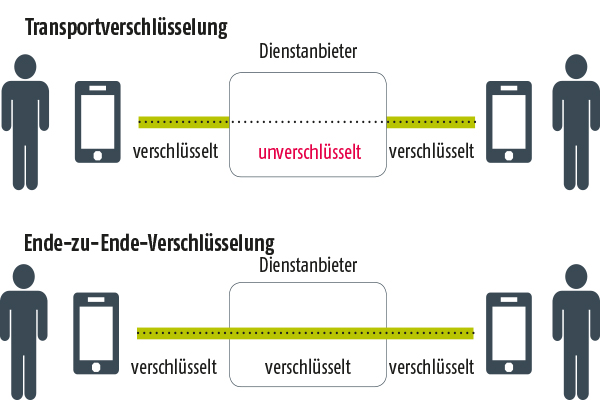

Bei der Transportverschlüsselung wird zwischen dem E-Mail-Programm und dem Server eine Verbindung aufgebaut und beispielsweise gemäß dem weit verbreiteten Protokoll „Transport Layer Security” (TLS) verschlüsselt. Hierbei werden alle Daten, die zwischen zwei Kommunikationspartnern*innen ausgetauscht werden, während des Versands verschlüsselt. Auf allen verarbeitenden oder weiterleitenden Zwischenstationen des Versandwegs (z.B. beim E-Mail-Anbieter) liegt die Mail jedoch im Klartext vor. So ist es bei dieser Verschlüsselungsmethode möglich, dass Kriminelle einen sogenannten „Man-in-the-Middle-Angriff” starten. Hierbei wird der Fokus auf ebendiese Punkte ausgerichtet, was das Abfangen, Kopieren oder Verändern der E-Mail ermöglicht.

Bei der Ende-zu-Ende-Verschlüsselung werden, anders als bei der Transportverschlüsselung, nicht die einzelnen Abschnitte im Versandkanal verschlüsselt, sondern die versandte E-Mail selbst. So können lediglich Sender*in und berechtigte*r Empfänger*in die E-Mail im Klartext lesen, sofern der entsprechende Schlüssel verfügbar ist. Damit können weder die am Versand beteiligten E-Mail-Anbieter noch potenzielle kriminelle Angreifer*innen die E-Mail unterwegs abfangen, lesen und gegebenenfalls manipulieren.

Zwischenfazit zu Ende-zu-Ende-Verschlüsselung und Transportverschlüsselung von E-Mails

Selbstverständlich ist eine Transportverschlüsselung einer gänzlich unverschlüsselten E-Mail-Kommunikation vorzuziehen. Besonders bei sensiblen Inhalten ist jedoch immer der Einsatz einer Ende-zu-Ende-Verschlüsselung zu empfehlen. Beim Versand vertraulicher und insbesondere streng vertraulicher Inhalte sollte aus diesem Grund geprüft werden, ob sicherere Kommunikationswege (z.B. Ende-zu-Ende-verschlüsselte Messenger) für den vertrauenswürdigen Datenaustausch im Unternehmen zur Verfügung stehen als eine mitunter nur transportverschlüsselte Standard-E-Mail.

Neben den beiden oben genannten Verschlüsselungsarten existieren noch weitere Verschlüsselungsverfahren. Hier lässt sich zwischen symmetrischen und asymmetrischen Verfahren unterscheiden. Bei beiden Verfahren müssen Schlüssel zwischen den Kommunikationspartnern*innen getauscht werden, um die Nachricht zu verschlüsseln und wieder zu entschlüsseln. Die beiden Verfahren unterscheiden sich insbesondere beim gemeinsamen Kommunikationsaufbau. In den folgenden Abschnitten werden die beiden Techniken genauer erläutert:

Beim Einsatz des symmetrischen Verschlüsselungsverfahrens wird sowohl von dem*der Sender*in als auch von dem*der Empfänger*in derselbe Schlüssel verwendet, um die entsprechende E-Mail auf der einen Seite zu verschlüsseln und auf der anderen Seite zu entschlüsseln. Ein Alltagsbeispiel für symmetrische Verschlüsselung ist der Passwortschutz einer Word-Datei. Daher muss sichergestellt werden, dass der Schlüssel vor der eigentlichen Kommunikation auf einem sicheren Weg zwischen den beiden an der Kommunikation beteiligten Parteien ausgetauscht und zudem von beiden geheim gehalten wird. So ist wegen der komplizierten Schlüsselverteilung das symmetrische Verfahren innerhalb großer und offener Nutzergruppen eher ungeeignet. Der Vorteil an dieser Technik ist jedoch, dass auch große Datenmengen besonders schnell ver- und wieder entschlüsselt werden können.

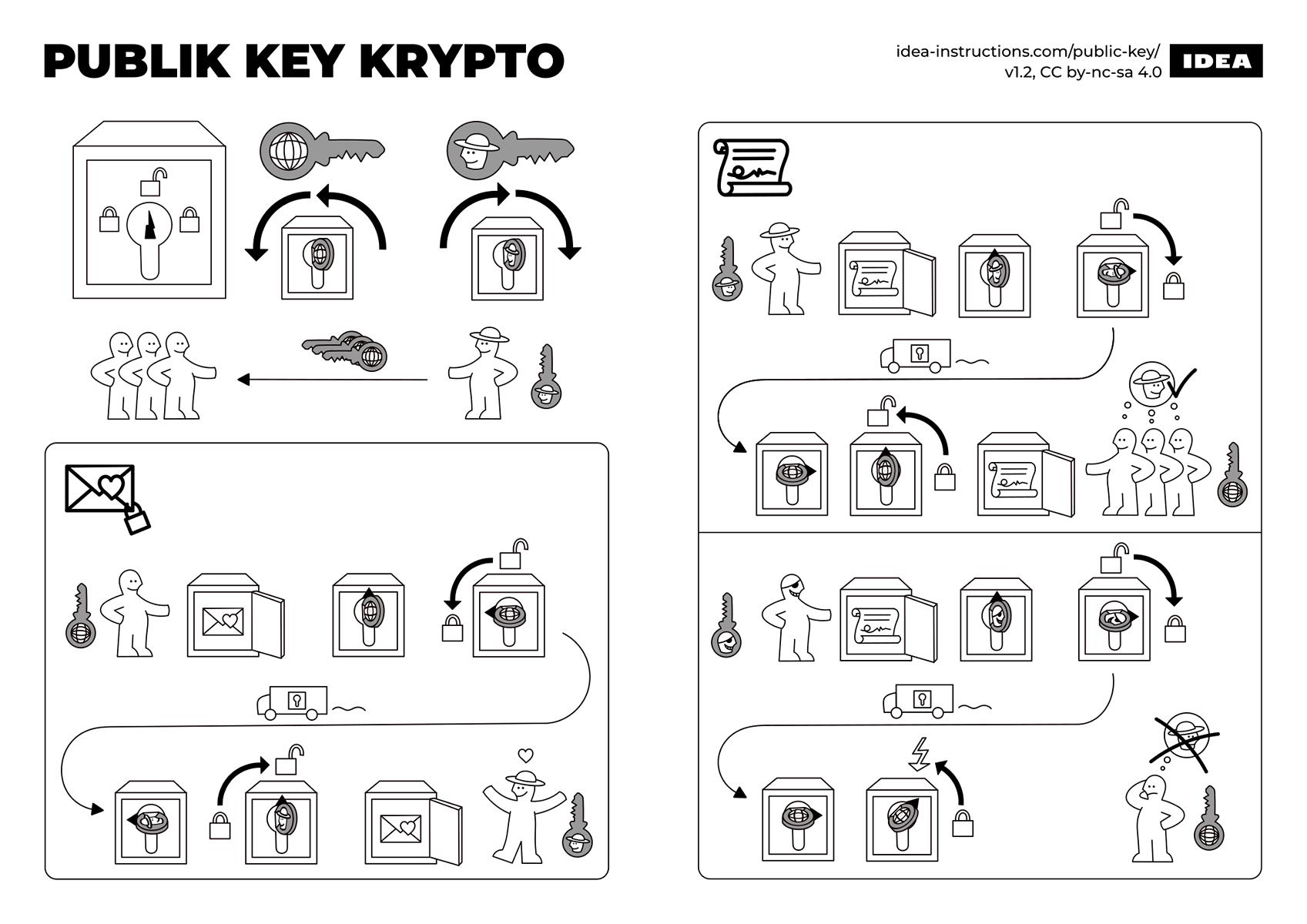

Einen anderen Ansatz stellt das asymmetrischen Verschlüsselungsverfahren dar. Hierbei wird für jede*n Kommunikationsteilnehmer*in ein Paar aus einem privaten und einem öffentlichen Schlüssel erzeugt. Der private Schlüssel wird lediglich vom dem*der Eigentümer*in verwendet und geheim gehalten. Der dazugehörige öffentliche Schlüssel hingegen wird im Rahmen der Kommunikation allen potenziellen Kommunikationspartnern*innen zur Verfügung gestellt (z.B. auf einer eigenen Webseite). So könnte der Verschlüsselungsmechanismus in diesem Fall mit einem geöffneten Vorhängeschloss verglichen werden. Dieses kann von allen verschlossen, aber nur von dem*der Besitzer*in des privaten Schlüssels wieder geöffnet werden, um Zugriff auf den Inhalt zu erhalten (s. Abb. 2 links). Zudem kann die asymmetrische Verschlüsselung verwendet werden, um digitale Signaturen zu erzeugen, die die Authentizität einer Nachricht bestätigen können (s. Abb. 2 rechts). Eine Signatur schützt – ähnlich wie eine herkömmliche Unterschrift – die Integrität einer Nachricht, nicht jedoch ihre Vertraulichkeit. Deshalb muss eine signierte E-Mail zusätzlich verschlüsselt werden, wenn sie vertraulich zugestellt werden soll.

Anwendungsfälle

Aufgrund ihrer höheren Geschwindigkeit wird die symmetrische Verschlüsselung häufig in modernen Computersystemen zum Schutz von Informationen eingesetzt. Asymmetrische Verschlüsselung kann dafür besser auf Systeme angewendet werden, in denen viele Benutzer*innen eine Nachricht oder einen Datensatz verschlüsseln und entschlüsseln müssen. Dies trifft insbesondere dann zu, wenn Geschwindigkeit und Rechenleistung nicht im Vordergrund stehen.

Um die Vorteile beider Verfahren zu verbinden, werden in vielen Anwendungen auch symmetrische und asymmetrische Verschlüsselung gemeinsam eingesetzt. Man spricht dann von hybriden Systemen. Hierbei wird asymmetrische Verschlüsselung genutzt, um den gemeinsamen Schlüssel für eine symmetrisch verschlüsselte Kommunikation auszutauschen. Typische Beispiele für solche Hybridsysteme sind das kryptografische Protokoll Security Sockets Layer (SSL) und dessen standardisierte Weiterentwicklung, das Transport Layer Security (TLS), die beispielsweise bei https-Aufrufen von Websites zum Einsatz kommen.

Zwischenfazit zu symmetrischer und asymmetrischer Verschlüsselung

Beide Verschlüsselungsverfahren – also sowohl die symmetrische als auch die asymmetrische Verschlüsselung – spielen bei der Sicherheit sensibler Informationen und Kommunikationen in der digitalen Welt eine wichtige Rolle. Obwohl beide nützlich sein können, haben sie jeweils ihre Vor- und Nachteile und werden daher für verschiedene Anwendungen eingesetzt. Durch die Weiterentwicklungen der Kryptografie zum Schutz gegen neuere und komplexere Bedrohungen, werden wahrscheinlich auch zukünftig beide Verfahren relevant bleiben.

Für den Umgang mit Dokumenten lassen sich Vertraulichkeitsstufen definieren. Wichtig ist dabei, dass das Schema von allen Mitarbeiter*innen anwendbar, also nicht zu kompliziert ist. Der BSI Standard 200-2 verweist in Bezug auf die Klassifikation von Informationen auf die vier Stufen „öffentlich“, „intern“, „vertraulich“ und „streng vertraulich“. Die Klassifizierung in diese vier Stufen kann jedoch anfänglich zu komplex sein und Mitarbeiter*innen überfordern, beispielsweise bei der Unterscheidung zwischen „öffentlich“ und „intern“. Aus diesem Grund wird nachfolgend die Unterscheidung in die drei Stufen „normal“, „vertraulich“ und „streng vertraulich“ erläutert. Sofern nachfolgend von Verschlüsselung gesprochen wird, ist Ende-zu-Ende-Verschlüsselung gemeint.

Normale Dokumente:

Diese Daten sind für alle Mitarbeiter*innen zugänglich. Bei einem Verlust oder der Kenntnisnahme Dritter entsteht kein bis geringer Schaden für das Unternehmen.

Szenario: Unternehmen A informiert seine Mitarbeiter*innen über neue Richtlinien zur Vorgehensweise bei Krankmeldungen und Urlaubsanträgen.

Vorgehen: Interne Richtlinien sind nicht für die breite Öffentlichkeit bestimmt, jedoch können derartige Dokumente in der Regel in einer normalen E-Mail versandt und im Papiermüll entsorgt werden.

Vertrauliche Dokumente:

Vertraulich definierte Daten sind lediglich einer begrenzten Anzahl an Mitarbeiter*innen zugänglich. Dazu gehören beispielsweise Personaldaten, Kundenlisten, Kalkulationen. Beim Verlust oder der Kenntnisnahme Dritter kann der Schaden beträchtlich sein.

Szenario: Unternehmen A übermittelt Kunden- und Auftragsdaten für ein gemeinsam durchzuführendes Projekt an Unternehmen B.

Vorgehen: Entsprechende vertrauliche Dokumente mit personenbezogenen Daten sollten per verschlüsselter E-Mail verschickt werden. Die Dokumente sollten aus Sicherheitsgründen in der Datentonne oder im Schredder entsorgt werden.

Streng vertrauliche Dokumente:

Streng vertrauliche Daten sind ausschließlich bestimmten, definierten Personen zugänglich. Beim Verlust oder der Kenntnisnahme Dritter kann der Schaden ein existenziell bedrohliches Ausmaß erreichen.

Szenario: Unternehmen A übermittelt wichtige Dokumente im Rahmen von Rechtsstreitigkeiten mit Unternehmen B bezüglich einer laufenden Patentanmeldung an die Anwaltskanzlei.

Vorgehen: Streng vertrauliche Daten müssen per verschlüsselter E-Mail versandt werden. Die entsprechenden Dokumente müssen persönlich in der Datentonne oder noch besser im Schredder entsorgt werden.

Selbstverständlich ist bei einem solchen Klassifizierungsschema die Voraussetzung, dass alle Dokumente im Unternehmen klassifiziert werden. Sollte eine dreistufige Klassifizierung immer noch zu kompliziert oder aufwendig sein, kann anfangs auch mit einer zweistufigen Klassifizierung begonnen werden, beispielsweise in „öffentlich“ und „intern“ (siehe BSI Standard 200-2). Des Weiteren kann es bei besonders sensiblen Daten sinnvoll sein, dass neben der Verschlüsselung der E-Mail zusätzlich die gegebenenfalls mitversandten Dokumente, beispielsweise eine Exceldatei mit Kalkulationen, gesondert mit einem Passwortschutz versehen werden. Denken Sie in diesem Falle daran, das Passwort auf einem anderen, sicheren Kanal auszutauschen, beispielsweise per Telefon.

Der sichere Versand von Ende-zu-Ende-verschlüsselten E-Mails kann für Nutzer*innen durch Softwarelösungen und digitale Transferdienste erheblich vereinfacht werden. Die bereits auf dem Markt erhältlichen Lösungen lassen sich grob differenzieren in:

- E-Mail-Plattformen (z.B. Tutanota, ProtonMail): Die E-Mail-Services automatisieren das Schlüsselhandling und den Schlüsselaustausch. Dabei werden die verschlüsselten E-Mails auf Servern der Anbieter gespeichert, die zum Entschlüsseln notwendigen Passwörter oder Zertifikate liegen jedoch ausschließlich bei der Nutzer*innen, sodass der Anbieter keinen Zugriff auf die Nutzdaten hat.

- Cloud-E-Mail-Hybridsysteme (z.B. Cryptshare): Die Cloud-E-Mail-Hybridsysteme funktionieren ähnlich wie die E-Mail-Plattformen, nutzen jedoch keine Public Key Infrastruktur (PKI), sondern eine klassischere Form des Passworttauschs über einen zweiten Kanal (bspw. SMS oder Telefonat).

- Gateway-Lösungen (z.B. comcrypto): Gateway-Lösungen verwenden traditionelle Verschlüsselungssysteme wie PGP/GPG oder S/MIME und automatisieren diese, sodass sie für den*die Endnutzer*innen in den Unternehmen keinen Mehraufwand erfordern. Dadurch handelt es sich im Gegensatz zu den vorgenannten Lösungen allerdings nicht um eine Ende-zu-Ende- sondern um eine Transportverschlüsselung.

Wenn Sie sich unsicher sind, welche Lösung für Ihr Unternehmen in Frage kommt, steht Ihnen eine breite Beratungskompetenz in Niedersachsen zur Verfügung. Unsere Digitalberatungsmap Niedersachsen kann Ihnen helfen, das passende Beratungsangebot in Ihrer Nähe zu finden.

DAS FAZIT

Die Verschlüsselung vertraulicher Informationen ist wichtiger denn je. Aus diesem Grund sollten sich alle Unternehmen vertiefend mit dem Thema auseinandersetzen. Gerade der immer noch weit verbreitete Kommunikationsweg der E-Mail bietet Angreifer*innen diverse Möglichkeiten Informationen abzugreifen, sofern die Nachrichten nicht durch Ende-zu-Ende-Verschlüsselung geschützt werden. Alternativ zur E-Mail sollte demensprechend auch über andere Kommunikationswege nachgedacht werden.

Manche Kommunikationstools, wie etwa bestimmte Messenger (beispielsweise Signal oder Threema), übertragen heute bereits standardmäßig alle Daten Ende-zu-Ende-verschlüsselt. Wenn die E-Mail als Kommunikationsmedium nicht ersetzt werden kann, ist es wichtig, das richtige Bewusstsein für den verantwortungsbewussten Umgang mit vertrauenswürdigen Daten im Unternehmen zu schaffen. Erst die Sensibilisierung der betroffenen Mitarbeiter*innen ermöglicht die durchgängige Klassifizierung von Dokumenten, um daran anknüpfend weitere Handlungsanweisungen erfolgreich umzusetzen.