Von „A“ wie „Advanced Persistent Threat“ bis „Z“ wie „Zero-Day-Attacke“ Über die Verwundbarkeit des Domain Name System

Wir alle benutzen es täglich, aber kaum jemand weiß mehr darüber: Das Domain Name System, kurz DNS. Hauptaufgabe des DNS ist es, leicht zu merkende URLs wie bspw. www.ip-insider.de in die zur Navigation notwendige IP-Adressen zu übersetzen. Doch das DNS dient auch als Einfallstor für Angriffe.

Anbieter zum Thema

Mit dem Domain Name System stellte Paul Mockapetris von der University of Southern California (USC) 1983 ein neuartiges Namenskonzept mit einer dezentralen Struktur vor. Das Domain Name System ist das Telefonbuch für Domains:

Der Nutzer tippt die Domain ein und sendet diese als Anfrage an das Internet. Diese wird dort vom DNS in die zugehörige IP-Adresse umgewandelt – zum Beispiel eine IPv4-Adresse der Form 192.0.2.42 oder eine IPv6-Adresse wie 2001:db8:85a3:8d3:1319:8a2e:370:7347 – und leitet den Nutzer zum richtigen Rechner. Dieses Konzept hat vielerlei Vorteile. Domains sind sehr viel leichter zu merken und auch langlebiger als IP-Adressen. Bei einem Providerwechsel ändert sich beispielsweise die IP, der Domain-Name bleibt jedoch identisch.

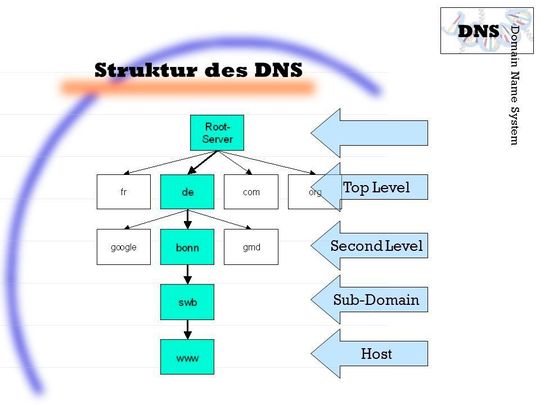

Struktur des DNS

Das DNS verfügt über eine hierarchische Struktur für den Namensraum in Baumform. Ein Domain-Name wird immer von hinten nach vorne gelesen. Von hinten beginnt die Adresse mit der Top-Level-Domain (TLD), wie beispielsweise .com, .org oder .de. Davor steht die Second-Level-Domain, die von einer Person oder Organisation beantragt und eingesetzt werden kann. Davor wiederum steht der Host oder Dienst wie www, ftp oder wiki. Als Trennzeichen bzw. Astgabelungen zwischen den unterschiedlichen Ebenen dienen Punkte.

Das DNS dient als umfassendes Inhaltsverzeichnis sowie zur Verwaltung der DNS-Zonen. Diese Zonen stellen einen abgegrenzten Teil des Domänenbaums dar, für den ein DNS-Server zuständig ist. Die wichtigste DNS-Zone sind die TLDs, welche auf so genannten Root-Servern gespeichert sind.

Daneben gibt es die so genannten Name-Server, dies sind physische oder virtuelle Server in zwei unterschiedlichen Ausprägungen: autoritative Name-Server, auf denen vollständige Informationen über eine bestimmte Zone liegen, und rekursive Name-Server, die DNS-Abfragen der Internetnutzer beantworten und DNS-Antwortergebnisse eine Zeit lang zwischenspeichern.

Die DNS-Name-Server werden massiv beansprucht: sie müssen Milliarden von Anfragen jeden Tag bewältigen, denn jedes Mal, wenn jemand eine Internetadresse in seinen Browser eingibt, erhält ein Domain-Name-Server irgendwo auf der Welt die Anfrage, lokalisiert die IP-Adresse und leitet den Anfragenden zum richtigen Server weiter – und all das in nur wenigen Millisekunden.

Das DNS im Fadenkreuz

Im Jahr 2016 geriet das Domain Name System zunehmend ins Fadenkreuz krimineller Hacker und damit auch verstärkt in das Bewusstsein der IT-Security-Experten. Aus historischen Gründen verfügt das DNS nicht über ein umfassendes Sicherheitskonzept – es wurde zu einer Zeit konzipiert, als Angriffe noch kaum relevant waren. Dies hat sich in den letzten Jahren geändert: Die polizeiliche Kriminalstatistik verzeichnete für das Jahr 2016 einen massiven Anstieg der Cyberkriminalität um fast 50 Prozent. Dazu zählen Sabotage, Betrug sowie das Ausspähen und Abfangen von Daten. Und gerade das DNS kann in vielfältiger Weise von Cyberkriminellen missbraucht werden.

Advanced Persistent Threats auf dem Vormarsch

In der Regel sind die meisten Wege in das Unternehmensnetz durch Security-Systeme wie Firewalls versperrt. Das gilt allerdings nicht für das DNS-Protokoll: häufig wird lediglich eine Syntax-Kontrolle vorgenommen. Dies nutzen Malware-Entwickler und Hacker gnadenlos aus und verwenden das DNS als Transportmittel für Schadprogramme.

Laut aktueller Studien nutzen über 90 Prozent der Malware DNS als Vehikel, um in den geschützten Netzwerkbereich einzudringen. Hacker nutzen zudem neuere Betriebssystem-Schwachstellen (siehe WannyCry, hier wurde eine 2 Monate alte SMB Vulnerability im Windows OS ausgenutzt). Ebenso verwendet Malware häufig dynamisch generierte DNS Domänen (DGA – Domain Generation Algorithm) um Reputationsfilter für DNS auszutricksen. Beide bewegen sich im Bereich der so genannten Zero-Day-Attacken. Das Problem ist, dass Sicherheitsmaßnahmen wie Firewalls, E-Mail- sowie Web-Proxys nichts gegen Attacken auf das DNS ausrichten können.

DNS-ausnutzende Malware ist so programmiert, dass sie auf Servern und Geräten für lange Zeit unerkannt bleibt. Eine Backdoor Malware greift unter Umgehung der normalen Zugriffssicherung auf einen Computer oder eine sonst geschützte Funktion eines Computerprogramms zu. Diese Malware erhält Befehle von einem Master Controller und kann auf mehrere infizierte Geräte und deren Daten zugreifen und weitere Aktionen durchführen – z.B. Spam-E-Mails versenden oder an einem DDoS-Angriff mitwirken.

Da dieser Malware-Typ weit entwickelt ist und so programmiert wurde, dass er über längere Zeit aktiviert werden kann, ist eine weitverbreitete Bezeichnung Advanced Persistent Threat oder APT-Malware. Die ideale Lösung zum Schutz vor APT-Malware ist eine spezielle DNS-Firewall, die über differenzierte Funktionen in Bezug auf Proaktivität, Reaktionsgeschwindigkeit und Anpassungsfähigkeit verfügt.

DNS Tunneling – der heimliche Weg ins Unternehmensnetzwerk

Das DNS kann weiterhin dazu genutzt werden, um an einer Firewall vorbei einen versteckten DNS-Tunnel in das Netzwerk eines Unternehmens oder einer Behörde zu erstellen und sensible Daten abzugreifen. Mit Tools wie Iodine kann aus fast jedem Netzwerk ein Tunnel über das DNS nach außen aufgebaut werden. Außerdem können Hacker über diesen Tunnel Schadprogramme oder Instruktionen einschleusen, die versteckte kriminelle Aktivitäten anstoßen. Dabei kann es vorkommen, dass das Eindringen erst sehr spät oder überhaupt nicht entdeckt wird und Hacker ungehindert über eine längere Zeit hinweg ein Unternehmen oder eine Organisation infiltrieren können. DNS Tunneling ist schwer zu entdecken, da die Inhalte des Datenverkehrs über das DNS-Protokoll nicht beziehungsweise nur oberflächlich kontrolliert werden.

Gefährliches Umleiten des Datenverkehrs

Eine weitere Angriffsmethode über das DNS ist das so genannte Cache Poisoning. Dabei werden DNS-Daten für betrügerische Zwecke in den Cache eines rekursiven Name-Servers eingespeist, die die Zuordnung zwischen einem Domain-Namen und der zugehörigen IP-Adresse fälschen. Dies dient dazu den Datenverkehr unbemerkt zu einer feindlichen Website zu lenken, um zum Beispiel einen Phishing-Angriff durchzuführen. Eine weitere Angriffs-Methode dieser Kategorie ist das sogenannte DNS Hijacking, bei dem die Auflösung von DNS-Anfragen unterwandert wird, um sie auf einen böswilligen DNS-Server umzuleiten.

Gefahren durch DDoS-Attacken

Zu den häufigeren Fällen von Computersabotage gehören Distributed-Denial-of-Service-Angriffe (DDoS), die oftmals das DNS als Einfallstor missbrauchen und 2016 einen vorläufigen Höhepunkt erreichten. Von Oktober bis Dezember 2016 fanden über 11.500 DDoS-Attacken im deutschsprachigen Raum statt – ein absoluter Rekord. Im Durchschnitt sind dies etwa 126 Attacken pro Tag.

DDoS-Attacken haben das vorrangige Ziel, Webseiten lahmzulegen und dadurch massiven Schaden anzurichten. Davon betroffen waren die Deutsche Telekom, Twitter, Netflix und Spotify sowie zahlreiche Regierungsorganisationen und Behörden weltweit. Für solche Attacken wurden in der Vergangenheit mehrmals Geräte aus dem Internet of Things gekapert, beispielsweise für die Angriffe auf die Telekom.

Malware dank Threat Intelligence ausschalten

Doch das DNS ist nicht nur eine potenzielle Schwachstelle, es kann heute auch dazu genutzt werden erweiterte Sicherheits-Funktionen zu übernehmen: Da jegliche Art der Internet-Kommunikation auf Domain-Namen beruht, ist das DNS ein Kontrollpunkt, an dem Malware erkannt werden kann.

Mit DNS Response Policy Zones (RPZ) und Threat Intelligence Feeds kann der Datenfluss über das DNS kontrolliert werden. Damit lässt sich festlegen, welche Domain-Namen nicht aufgelöst werden sollen. Die Datenbank des ActiveTrust Feed von Infoblox umfasst aktuell über 4,5 Millionen bekannte bösartige Domain-Namen. So können Unternehmen Malware frühzeitig identifizieren und ausschalten.

Fazit

Das DNS ist von zentraler Bedeutung und ein neuralgischer Punkt in zahlreichen Unternehmensnetzwerken. Unternehmen drohen massive Schäden, verursacht durch den Ausfall von Webseite oder die Veröffentlichung vertraulicher Daten – und fast noch gravierender ist die Rufschädigung und die damit verbundenen immensen Kosten.

Doch noch immer ist das Bewusstsein für die Verwundbarkeit des DNS und die Notwendigkeit einer Absicherung nicht fest verankert. Unternehmen und Organisationen müssen dringend in ein modernes Netzwerk und in den Schutz ihrer DNS-Infrastruktur investieren, um auf die Gefahren und Herausforderung von morgen vorbereitet zu sein.

Über den Autor

Rainer Singer ist Systems Engineering Manager Zentraleuropa bei Infoblox.

(ID:44782715)

![Erst der Einsatz von Digital-Workspace-Konzepten macht ein Arbeiten von überall aus möglich – aber auch beim Arbeiten aus dem Homoffice oder im Büro nimmt die Bedeutung des Digital Workspace stetig zu. (Bild: © barmaleeva - stock.adobe.com [KI]) Erst der Einsatz von Digital-Workspace-Konzepten macht ein Arbeiten von überall aus möglich – aber auch beim Arbeiten aus dem Homoffice oder im Büro nimmt die Bedeutung des Digital Workspace stetig zu. (Bild: © barmaleeva - stock.adobe.com [KI])](https://cdn1.vogel.de/gpuvdH_vf3CSeVXMMjaq9DDP6t4=/288x162/smart/filters:format(jpg):quality(80)/p7i.vogel.de/wcms/e5/8b/e58b57e5742e1cb77577828dfbbad52c/0115692375.jpeg)

![Unter Network as a Service (NaaS) versteht man heute einerseits die Bereitstellung von Netzwerk-Infrastruktur-Komponenten und zugehörigen Dienstleistungen in einem Abo- oder Mietmodell, und andererseits die Bereitstellung spezieller Netzwerk-Services zur dedizierten Vernetzung von Standorten, Cloud-Diensten oder Geräten. (Bild: © tong2530 - stock.adobe.com [KI]) Unter Network as a Service (NaaS) versteht man heute einerseits die Bereitstellung von Netzwerk-Infrastruktur-Komponenten und zugehörigen Dienstleistungen in einem Abo- oder Mietmodell, und andererseits die Bereitstellung spezieller Netzwerk-Services zur dedizierten Vernetzung von Standorten, Cloud-Diensten oder Geräten. (Bild: © tong2530 - stock.adobe.com [KI])](https://cdn1.vogel.de/k6CU6gRdiHmmSHNv8UGc_JwG92E=/288x162/smart/filters:format(jpg):quality(80)/p7i.vogel.de/wcms/4d/d0/4dd0399f9b8207477889a3c659d02379/0115475686.jpeg)

![Der anhaltende Trend hin zur Edge- und Cloud-Computing, Hybrid-Work-Szenarios, Homeoffices und das Internet of Things treiben den Bedarf an umfassenden Netzwerk-Monitoring-Lösungen. (Bild: © igor.nazlo - stock.adobe.com [KI-generiert]) Der anhaltende Trend hin zur Edge- und Cloud-Computing, Hybrid-Work-Szenarios, Homeoffices und das Internet of Things treiben den Bedarf an umfassenden Netzwerk-Monitoring-Lösungen. (Bild: © igor.nazlo - stock.adobe.com [KI-generiert])](https://cdn1.vogel.de/6T_kNbCyNoMIy3KHASP8djUjYWs=/288x162/smart/filters:format(jpg):quality(80)/p7i.vogel.de/wcms/8e/4f/8e4f126da182949ecf3a6806652a8749/0115429527.jpeg)

:quality(80)/p7i.vogel.de/wcms/df/45/df4538830299eabd646ba4c03f9639d7/0117949527.jpeg)

:quality(80)/p7i.vogel.de/wcms/11/8a/118a5e56c4fd5864b1357df02261bdb9/0117735549.jpeg)

:quality(80)/p7i.vogel.de/wcms/46/86/46869755e4f005fa13b0d164baebbce9/0117789775.jpeg)

:quality(80)/p7i.vogel.de/wcms/ab/55/ab555c59ad3fcda64ed1afde14a5ba10/0117736182.jpeg)

:quality(80)/p7i.vogel.de/wcms/8a/d1/8ad1c3aaa6e1cc1a3653abbf8bad1438/0117925509.jpeg)

:quality(80)/p7i.vogel.de/wcms/6e/06/6e06374b7ac59599ab54fa5f8b2a6c4f/0117170489.jpeg)

:quality(80)/p7i.vogel.de/wcms/82/e7/82e79e01710165ae17a0b2187df0824d/0117239406.jpeg)

:quality(80)/p7i.vogel.de/wcms/a0/b7/a0b7ed6e9ba35cf30884922a3656a8f9/0117793150.jpeg)

:quality(80)/p7i.vogel.de/wcms/3b/76/3b768992c5e86334ee3b13a2f8631d52/0117870289.jpeg)

:quality(80)/p7i.vogel.de/wcms/2b/2a/2b2aec2d9661cba423b249ecff8d1d11/0117657698.jpeg)

:quality(80)/p7i.vogel.de/wcms/30/03/3003785d427d9a9fc9ff1329ff9a925c/0117793117.jpeg)

:quality(80)/p7i.vogel.de/wcms/c7/9b/c79b800d41c9a55913b006e84800356b/0117754513.jpeg)

:quality(80)/p7i.vogel.de/wcms/49/9b/499b5d370807f5e5c1981ced237f7af4/0117793142.jpeg)

:quality(80)/p7i.vogel.de/wcms/8f/58/8f58532053b32d26eb983788898dfb18/0117735877.jpeg)

:quality(80)/p7i.vogel.de/wcms/ae/5d/ae5d22bd9ad8a49cd2a3f4c967d9fcc9/0117376334.jpeg)

:quality(80)/p7i.vogel.de/wcms/af/7a/af7aae89e515ef2875d98859dc68b97b/0117610599.jpeg)

:quality(80)/p7i.vogel.de/wcms/52/7a/527a4a085ce1583cd1040265951aea01/0117768599.jpeg)

:quality(80)/p7i.vogel.de/wcms/83/e7/83e79ab10dbf7322ba6e0af00be549f6/0117210581.jpeg)

:quality(80)/p7i.vogel.de/wcms/1d/7c/1d7ceb2a418d65ab93596b28558f9a73/0117601528.jpeg)

:quality(80)/p7i.vogel.de/wcms/5a/ad/5aad9227bfb37afab5a7a08569290f2c/0117567800.jpeg)

:quality(80)/p7i.vogel.de/wcms/e3/f0/e3f09549e959ac2421787e0413d710e2/0117517775.jpeg)

:quality(80)/p7i.vogel.de/wcms/fd/a5/fda5abaae61ae6e73b1b0b103ad96d4e/0117704321.jpeg)

:quality(80)/p7i.vogel.de/wcms/15/55/1555d5ed53d3d5416521aec1a4544c5c/0117450351.jpeg)

:quality(80)/p7i.vogel.de/wcms/3c/f4/3cf47ea8040b1161f6042485a562abe7/0117732444.jpeg)

:quality(80)/p7i.vogel.de/wcms/63/9a/639a6a9b404e32b8b00125ee90f06cbf/0117700366.jpeg)

:quality(80)/p7i.vogel.de/wcms/f5/40/f540a9f6e17056eac6055ff826830325/0115977505.jpeg)

:quality(80)/p7i.vogel.de/wcms/12/5b/125b28a0b304e66a4d630d23fb966c31/0116268487.jpeg)

:quality(80)/p7i.vogel.de/wcms/51/e1/51e1d621efcf9a6484ed2c3d2030ce2c/0102217818.jpeg)